[ad_1]

Der Crash-Reporter Apport, standardmäßig installiert in Ubuntu Desktop ab 12.10, war anfällig für das Einschleusen von Schadcode über manipulierte .crash-Dateien. Der Fehler ist seit einigen Tagen behoben.

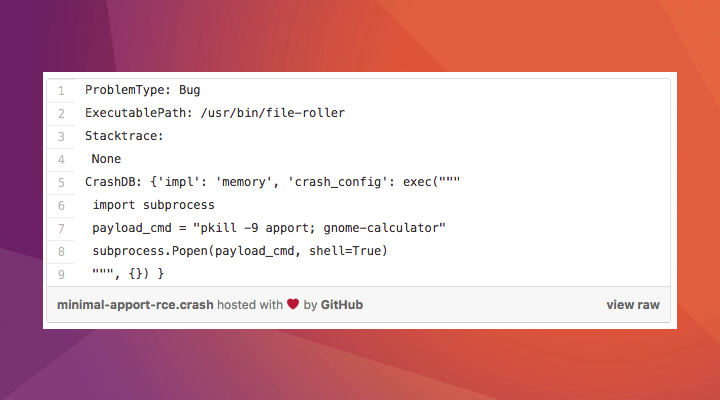

Manchmal braucht es gar keine großen Geschütze wie das Ausnutzen von Buffer Overflows mit raffiniertem Binärcode, sondern ein paar Zeilen Python-Code im Klartext genügen. Der Sicherheitsforscher Donncha O’Cearbhaill hat eine Lücke in der Crash-Reporting-Software Apport gefunden, die in Ubuntu Desktop standardmäßig installiert ist. Über eine manipulierte .crash-Datei könnte ein Angreifer beliebigen Python-Code mit den Rechten des angemeldeten Users zur Ausführung bringen. Mit einer Variante des Tricks könnte sich ein Angreifer sogar die Zustimmung des Users erschleichen, Code mit Root-Rechten auszuführen.

Der Fehler ist seit dem 14. Dezember behoben. In seinem Blog-Beitrag Reliably compromising Ubuntu desktops by attacking the crash reporter beschreibt O’Cearbhaill, wie er die Lücke gefunden hat, und demonstriert sie in einem Video. Den Proof of Concept für einen Angriff über diese Lücke hat er außerdem auf GitHub veröffentlicht.

O’Cearbhaill lobt die schnelle Reaktion der Entwickler: Weniger als eine Woche verging zwischen dem Aufzeigen des Fehlers und seiner Behebung. Er warnt aber auch, dass es im Moment erheblich lukrativer ist, Exploits zu verkaufen statt Sicherheitslücken zu melden. So seien ihm für diese Lücke von einem Exploit-Händler 10.000 US-Dollar angeboten worden. (bo)

[ad_2]

Read more on: Source