WordPress 4.7.2: Entwickler verschweigen kritische Sicherheitslücke

[ad_1]

Mit dem jüngsten Update haben die Entwickler des beliebten CMS eine kritische Lücke gestopft und das Ausmaß des Problems absichtlich verharmlost, um Anwendern mehr Zeit zum Patchen zu geben. Leidtragende dieser Strategie sind Nutzer ohne Auto-Updates.

Das von den WordPress-Entwicklern vergangene Woche veröffentlichte Update auf Version 4.7.2 hat eine kritische Sicherheitslücke geschlossen, über die unangemeldete Angreifer aus der Ferne Schadcode in beliebige Seiten des CMS einschleusen können. Das WordPress-Sicherheitsteam hat die wahre Natur dieser Lücke absichtlich geheimgehalten. Wer eine WordPress-Installation betreibt und keine automatischen Updates erhält oder das Update nicht bereits manuell nachinstalliert hat, sollte nun schleunigst handeln. Admins verwundbarer WordPress-Versionen riskieren, dass der Inhalt ihrer Seiten gelöscht oder über diese Schadcode verteilt wird.

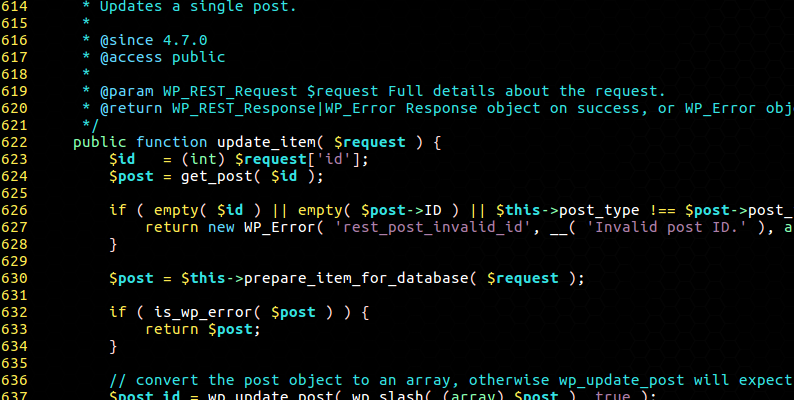

Die Lücke steckt in dem mit Version 4.7 eingeführten WordPress REST API. Seit WordPress 4.7 ist dieses API standardmäßig aktiviert und lässt sich aus dem Admin-Interface des CMS auch nicht mehr abschalten. Da die WordPress-Entwickler bei der Validierung von Eingaben an das API geschlampt haben, sind alle Installationen von WordPress 4.7 und 4.7.1 angreifbar. Mit einfachen JSON-Anfragen kann bei diesen Versionen jedermann übers Netz WordPress-Seiten manipulieren. Wer die Updates noch nicht eingespielt hat, sollte dies nun dringend erledigen.

Verharmlosung ist Programm

Die kritische Lücke wurde von einem Sicherheitsforscher der Firma Sucuri entdeckt und am 20. Januar an WordPress gemeldet. Das Sicherheitsteam entschied sich daraufhin nach eigenen Angaben, die Lücke zu schließen und in seinen Update-Notizen zu verharmlosen, um Anwendern Zeit zum Einspielen von Updates zu geben. Es befürchtete, dass Angreifer sofort auf die Lücke angesprungen wären, wenn das Team deren Details bekannt gemacht hätte. Diese Entscheidung führte dazu, dass sämtliche Berichterstattung über die Lücke unter falschen Voraussetzungen stattfand. So fiel auch die Einschätzung von heise Security und vom Bundesamt für Sicherheit in der Informationstechnik (BSI) zum Schweregrad der Lücke zu harmlos aus.

Die Leidtragenden sind vor allem die WordPress-Nutzer, die aus verschiedenen Gründen die Auto-Updatefunktion des CMS nicht aktiviert haben – zum Beispiel weil sie mit der Konfiguration ihres Webhosters nicht kompatibel ist. Für die Zukunft heißt das wohl, dass sich WordPress-Nutzer nicht mehr auf die Einschätzung zur Priorität von Updates der Entwickler verlassen können und alle Updates so schnell wie möglich installieren sollten. Wenn irgend möglich, sollten Auto-Updates aktiviert werden.

WordPress REST API deaktivieren

Wer das REST API nicht nutzt und sich von diesem potenziellen Angriffsweg auf seine Webseite verabschieden will, kann zum Plug-In eines unabhängigen Entwicklers greifen, das Anfragen auf das API mit eine Fehlermeldung an das anfragende System beantwortet. Das verhindert, dass etwaige weitere Programmierfehler in der neuen Funktion die eigene Installation gefährden.

Lesen Sie dazu auch:

- WordPress: Nützliche Plug-ins für Blogger und Webmaster

(fab)

[ad_2]

Read more on: Source