Sicherheitssoftware Cb Response: Optionales Feature kann Daten-Leaks verursachen

[ad_1]

DirectDefense hat auf der Online-Plattform VirusTotal hunderttausende Dateien sensiblen Inhalts entdeckt. Als Quelle identifizierten sie eine Schutzsoftware von Carbon Black. Diese weist keine Lücke auf – dafür aber ein möglicherweise riskantes Feature.

Das Sicherheitsunternehmen DirectDefense hat eigenen Angaben zufolge auf der Malware-Analyse-Plattform VirusTotal mehrere Terabytes sensibler Firmendaten gefunden. Unter anderem handelt es sich dabei um Cloud- und App-Store-Keys sowie um Finanzdaten.

Anhand eines API-Keys identifizierte DirectDefense den Uploader: die Sicherheitssoftware Cb Response von Carbon Black. Diese nutzt Googles Online-Scanner als zusätzliche Komponente und lädt dort Dateien hoch, um Endgeräte in Netzwerken vor Schadcode zu schützen.

Keine Lücke, sondern ein Feature

Bevor Dateien jedoch auf VirusTotal landen, müssen Nutzer das standardmäßig ausgeschaltete Feature erst einmal aktivieren. Einmal hochgeladen, könnten Dritte die vertraulichen Inhalte tatsächlich abrufen – allerdings nur dann, wenn sie Zugriff auf die Private API des Online-Scanners haben. Dieser Zugriff ist kostenpflichtig, an die Angabe privater und beruflicher Daten gekoppelt und wird vor der Freischaltung manuell geprüft.

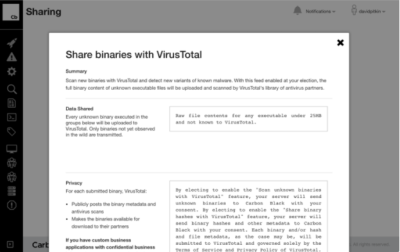

Ein Sicherheitshinweis in Cb Response rät vom Upload sensibler Daten ab.

Bild: Blog-Post von Carbon Black

In einer Gegendarstellung betonte Carbon Black den optionalen Charakter der im Werkszustand ausgeschalteten Datei-Übermittlung. Sie sei kein Fehler, sondern vielmehr ein Feature, das zudem Abstufungen beinhalte: Nutzer können auf Wunsch statt ganzer Dateien nur Hashes und Metadaten an VirusTotal übermitteln.

Vorgehensweise in der Kritik

Bereits vor dem offiziellen Statement hatte ein Carbon-Black-Mitarbeiter kritisiert, dass DirectDefense lediglich das Risiko, nicht aber die Vorteile des Features beschreibe. Auch Sicherheitsforscher Brian Krebs meldete sich zu Wort: Er hält den DirectDefense-Blog-Post schlicht für schlecht durchdachte PR.

Weitere Personen aus der Sicherheitsbranche kritisierten die Veröffentlichung des API-Keys von Carbon Black durch DirectDefense: Dritte könnten damit womöglich auf noch immer verfügbare Daten zugreifen. DirectDefense gibt an, betroffene Firmen schon im vergangenen Jahr über den Fund informiert zu haben, damit diese ihre Daten möglichst schnell entfernen können. Ob dies in allen Fällen geschehen ist, ist derzeit unklar.

Mittlerweile hat DirectDefense eingeräumt, gewusst zu haben, dass das Feature optional ist. Dies haben sie jedoch in ihrer initialen Anschuldigung nicht erwähnt. Relativierend fügten sie hinzu, dass Carbon Blacks Service-Team Kunden häufig zur Aktivierung rate, ohne auf die Risiken hinzuweisen. (ovw)

[ad_2]

Read more on: Source