[ad_1] Inhaltsverzeichnis Alles, was wir bisher über den Petya/NotPetya-Ausbruch wissen Politisch motivierte Attacke mit einer Menge Fallout Was kann ich unternehmen, wenn ich infiziert wurde? Auf einer Seite lesen Ein riesiger Ausbruch eines weiteren Erpressungstrojaners…

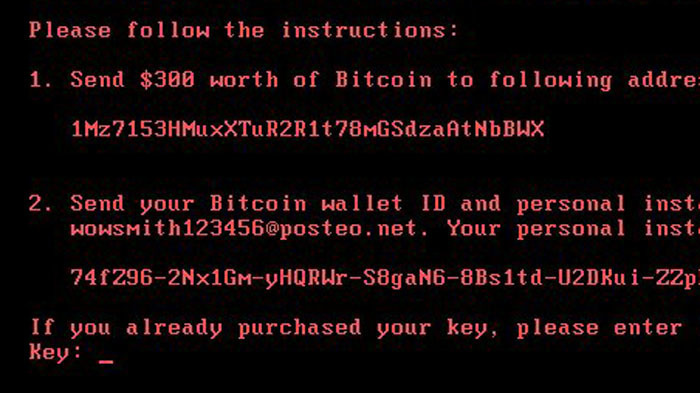

Petya-Attacke: Posteo sperrt E-Mail-Adresse der Angreifer

[ad_1] Der E-Mail-Anbieter Posteo hat eine beim aktuellen Petya-Angriff genutzte Mailadresse gesperrt. Für Opfer gibt es damit wohl vorerst keine Möglichkeit,…

Apple und Cisco wollen gemeinsamen Kunden Cyber-Versicherung sparen

[ad_1] Apple-Chef Tim Cook ist sich sicher, dass Firmen, die Geräte von Apple und Cisco einsetzen, weniger Angst vor Hackerangriffen haben müssen. Deshalb…

Erneut kritische Lücke in Windows Defender & Co

[ad_1] Alle AV-Produkte aus dem Hause Microsoft wiesen einen kritischen Fehler auf, der es erlaubte, Windows-Systeme zu kapern. Dazu genügte es, wenn die AV-Software etwa eine Datei in einer E-Mail oder auf der Festplatte auf Schadcode untersucht. Die Microsoft…

Cyber-Angriff auf Londoner Parlament

[ad_1] Wieder eine Cyber-Attacke in Großbritannien. Dieses Mal traf es das Parlament. Wollten Hacker Passwörter von Abgeordneten verkaufen? Auf das britische Parlament ist eine Cyber-Attacke verübt worden. Das bestätigte ein Pressesprecher des Parlaments…

Quellcode aus dem Herz von Windows 10 geleakt?

[ad_1] Tagelang war auf betaarchive.com das Shared Source Kit für Windows verfügbar. Das Portal bestreitet, dass es sich hierbei um Quelltext für zentrale Funktionen von Windows 10 handelt, hat die Dateien inzwischen aber von seinen FTP-Servern entfernt.…

Windows 10 S: Das Image des "Trojaner-geschützten" Windows bröckelt

[ad_1] Anfang Juni hatte Microsoft vollmundig die Sicherheit von Windows 10 S gepriesen. Das fordert natürlich heraus: Tatsächlich ist es einem ersten Sicherheitsexperten gelungen, eine Lücke aufzudecken. Microsoft hat Windows 10 S als eine besonders sicherere…

Brutal Kangaroo: CIA-Werkzeug infiziert Rechner per USB-Stick

[ad_1] WikiLeaks hat geheime CIA-Dokumente veröffentlicht, in denen eine Werkzeug-Suite beschrieben ist, mit der sich via USB-Stick Informationen von Rechnern abgreifen lassen, die nicht mit dem Internet verbunden sind. Die Enthüllungsplattform WikiLeaks…

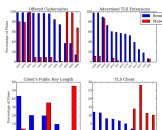

Hintergrund: Cisco analysiert verschlüsselten Traffic, um Malware zu erkennen

[ad_1] Mit Hilfe von Machine Learning gelang es einer Forschergruppe, den verschlüsselten Netzwerk-Verkehr von Malware von regulärem zu unterscheiden – und das, ganz ohne ihn zu entschlüsseln. [ad_2] Read more on: Source

Sicherheitslücken: Angreifer könnten OpenVPN crashen

[ad_1] Ein Sicherheitsforscher hat Schwachstellen in OpenVPN entdeckt, die offensichtlich bei jüngst abgeschlossenen Audits übersehen wurden. Sicherheitsupdates stehen bereit. Wer OpenVPN einsetzt, sollte aus Sicherheitsgründen die fehlerbereinigten Versionen…