Brutal Kangaroo: CIA-Werkzeug infiziert Rechner per USB-Stick

[ad_1]

WikiLeaks hat geheime CIA-Dokumente veröffentlicht, in denen eine Werkzeug-Suite beschrieben ist, mit der sich via USB-Stick Informationen von Rechnern abgreifen lassen, die nicht mit dem Internet verbunden sind.

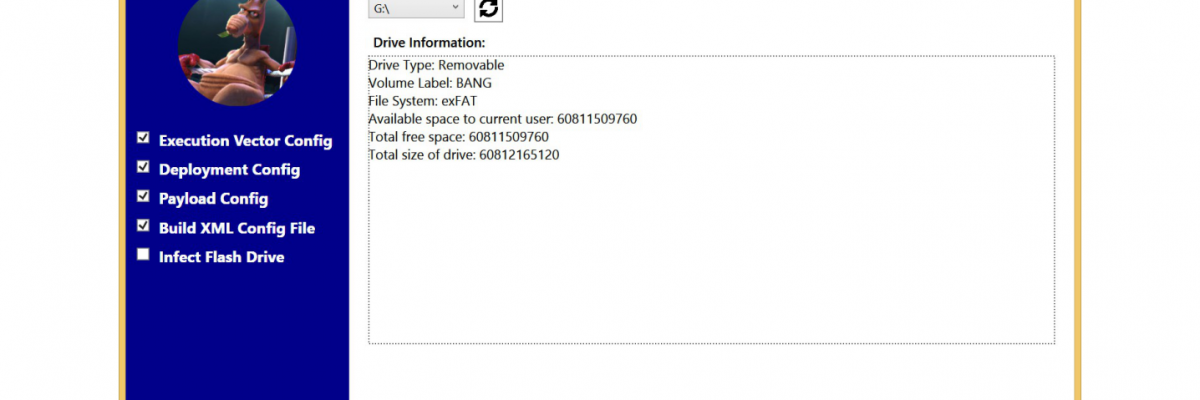

Die Enthüllungsplattform WikiLeaks hat die unter dem Codenamen Vault 7 geführte Sammlung an veröffentlichten, geheimen CIA-Akten um eine Reihe weiterer Dokumente erweitert. Sie beschreiben einen Satz von Werkzeugen, mit denen die Schlapphüte sich Zugriff auf Rechner verschaffen konnten, die nicht mit dem Internet verbunden sind. “Brutal Kangaroo” verwendet dazu speziell präparierte USB-Sticks und enthält verschiedene Angriffsvektoren.

Brutal Kangaroo besteht aus einer Reihe unterschiedlicher Komponenten: “Shattered Assurance” ist die Steuerungseinheit, die auf einem Server innerhalb des abgeschotteten Netzwerks installiert werden soll. Sie bedient sich eines Programms namens “Drifting Deadline”, um weitere USB-Sticks zu infizieren. “Broken Promise” dient dazu, die gesammelten Informationen auszuwerten. Um die unbemerkt zu transportieren, verwendet die Werkzeugsammlung einen Persistenzmechanismus namens “Shadow”.

Um unbemerkt vom Anwender Code auszuführen, bedient sich Brutal Kangaroo unterschiedlicher Angriffsvektoren und Lücken in Windows. So kann die Software unter anderem den so genannten EZCheese-Exploit verwenden, bei dem es ausreicht, dass der Benutzer sich ein Inhaltsverzeichnis des Datenträgers mit dem Windows-Explorer anzeigen lässt. Weitere mögliche Exploits setzen auf der Autoplay-Funktion von Windows oder den Bibliotheken des Explorers auf. Nach Angaben von Microsoft sind aber alle ausgenutzten Lücken mittlerweile in den “derzeit unterstützten” Windows-Versionen durch Updates gestopft – ob das auch für die aus dem Support gefallenen Windows-Versionen XP und Vista gilt, ist unklar. (hos)

[ad_2]

Read more on: Source