Goldeneye Ransomware greift gezielt Personalabteilungen an

[ad_1]

Der Verschlüsselungstrojaner Goldeneye, der seit heute morgen 4 Uhr in Deutschland wütet, zielt direkt auf Personalverantwortliche in Firmen. Die Drahtzieher scheinen im großen Stil Daten über deren Mailadressen und offene Stellen abgegriffen zu haben.

Der Verschlüsselungstrojaner Goldeneye sucht sich gezielt Personaler in Firmen als Opfer und die E-Mails mit dem Schadcode im Anhang nehmen dabei Bezug auf tatsächlich offenen Stellenausschreibungen der jeweiligen Firma. Die Mails sind in fehlerfreiem Deutsch verfasst und verwenden eine korrekte Anrede, die zu der Zieladresse passt. Davor warnt auch bereits das CERT-Bund des Bundesamtes für Sicherheit in der Informationstechnik (BSI).

Absender “Rolf Drescher”

Die E-Mails werden im Namen “Rolf Drescher” von verschiedenen Adressen nach dem Schema “rolf.drescher@” versandt. Diese Mails stammen nach den Recherchen von heise Security aller Wahrscheinlichkeit nach nicht von diesen Absendern. Es scheint sich um eine Racheaktion zu handeln. Die Ingenieursozietät Dipl.- Ing. Rolf B. Drescher VDI & Partner bietet Entschlüsselungshilfe für Opfer des Trojaners Petya an und augenscheinlich wollen sich die Drahtzieher deswegen rächen. Dafür spricht auch, dass der Goldeneye-Trojaner viel mit Petya gemeinsam hat.

Im Gespräch mit heise Security sagte eine Sprecherin der Firma, die Mails seien nicht von deren Systemen versandt worden. Die Firma werde seit heute morgen früh geradezu von Anfragen zu diesem Thema überrannt. Das habe den Geschäftsbetrieb zum Erliegen gebracht. Man habe Anzeige gegen Unbekannt erstattet.

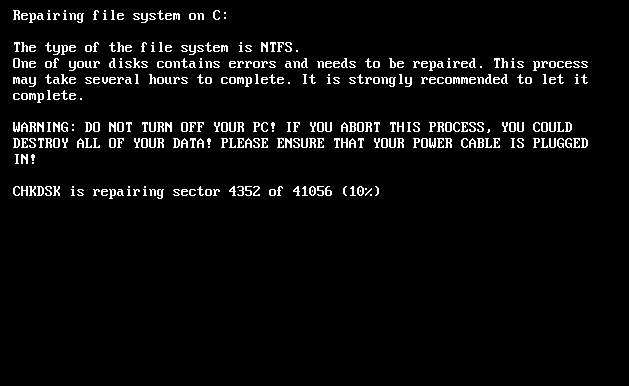

Goldeneye Ransomware (3 Bilder)

Woher die Drahtzieher die E-Mail-Adressen von Personalverantwortlichen in den Zielfirmen haben, ist momentan nicht klar. Einige der E-Mail-Adressen sind interne Mailadressen, die in den entsprechenden Stellenausschreibungen nicht genannt werden. Auch ist auffällig, dass die Angreifer massenweise gültige Stellenausschreibungen mit den richtigen Stellenbeschreibungen parat haben. Personaler sollten momentan auf jeden Fall auf der Hut sein und keine Excel-Dateien öffnen, die per Mail reinkommen und von denen sie nicht ganz sicher wissen, dass sie nicht infiziert sind.

Update – 06.12.2016, 18:19 Uhr

Mehrere Leser von heise Security berichten, dass sie Mails erhalten haben, an denen neben der schadcodebehafteten XLS-Datei auch noch ein PDF angehängt war. Die PDF wirkt wie eine legitime Bewerbung, in der das Unternehmen und dessen Personalverantwortliche gezielt angesprochen werden. Auch nimmt das Dokument Bezug auf konkrete Stellen, die bei dem Unternehmen offen sind. Die Angreifer scheinen über recht tiefgehende branchentypische Informationen zu den Unternehmen zu verfügen.

Leser berichten davon, dass auch die korrekte Telefonnummer und Adresse des angeblichen Absenders der Mail in der PDF genannt wurde. Angesichts einer solch ausgeklügelten Angriffsmasche scheint es nicht verwunderlich, dass Personaler die ebenfalls beigefügte XLS-Datei öffnen und die Makros aktivieren, wenn sie dazu aufgefordert werden. (fab)

[ad_2]

Read more on: Source