Goldeneye Ransomware: Die Bedrohung erkennen, Mitarbeiter warnen, Infektion verhindern

[ad_1]

Derzeit gibt es noch kein Entschlüsselungstool, um von Goldeneye chiffrierte Dateien zu befreien. Mit unseren Tipps verhindern Sie eine Infektion aber im Vorfeld oder stoppen die Verschlüsselung frühzeitig.

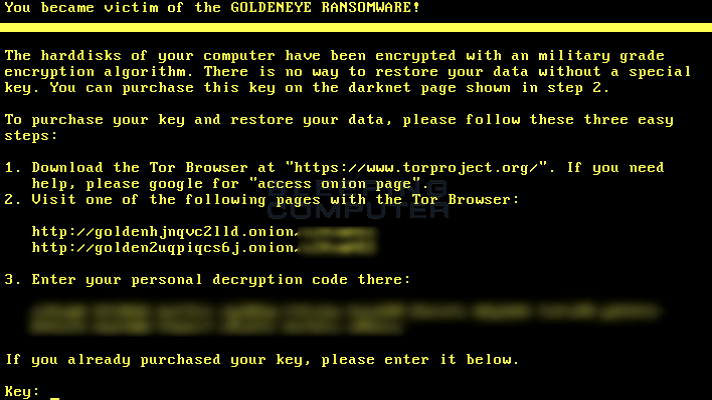

Wenn der Erpressungs-Trojaner Goldeneye zugeschlagen hat, sind die Daten vorerst in der Gewalt der Kriminellen. Den Schlüssel wollen sie erst rausrücken, wenn Opfer das Lösegeld in Höhe von 1,33284506 Bitcoin (rund 940 Euro) bezahlen.

Goldeneye hat es in erster Linie auf Personalabteilungen in Deutschland abgesehen. Doch wer die folgenden Tipps befolgt und in Unternehmen verbreitet, kann eine Infektion verhindern oder den Verschlüsselungsvorgang noch frühzeitig stoppen, sodass nicht alle Daten betroffen sind. Und Vorsicht: Goldeneye verbreitet sich derzeit rasant.

Lesen Sie dazu auch:

- Goldeneye Ransomware greift gezielt Personalabteilungen an

- Aufgepasst: Neuer Verschlüsselungstrojaner Goldeneye verbreitet sich rasant

- Mit Backups (nicht nur) gegen Erpressungs-Trojaner

- Allgemeine Tipps gegen Erpressungs-Trojaner

- Das Comeback der Makro-Malware

Jetzt handeln! Makros deaktiveren

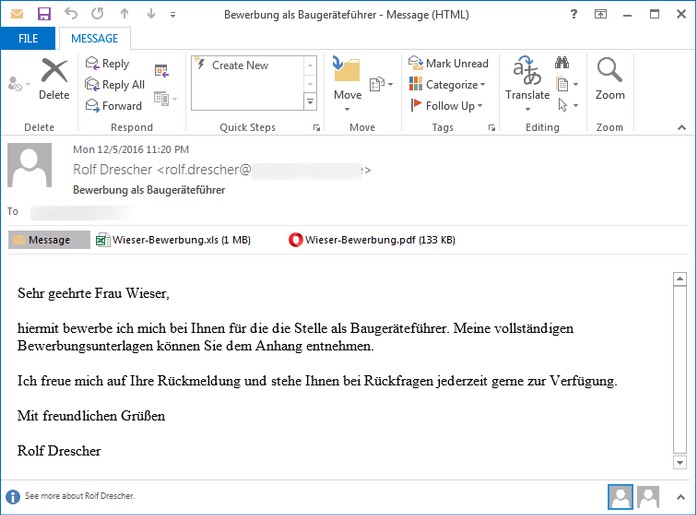

Wenn nicht schon geschehen, sollten Admins jetzt sofort eine Warn-E-Mail an alle Abteilungen schreiben, dass aktuell gefälschte Bewerbungs-Mails vom Absender dem Schema folgend “rolf.drescher@, drescher1988@” in Umlauf sind.

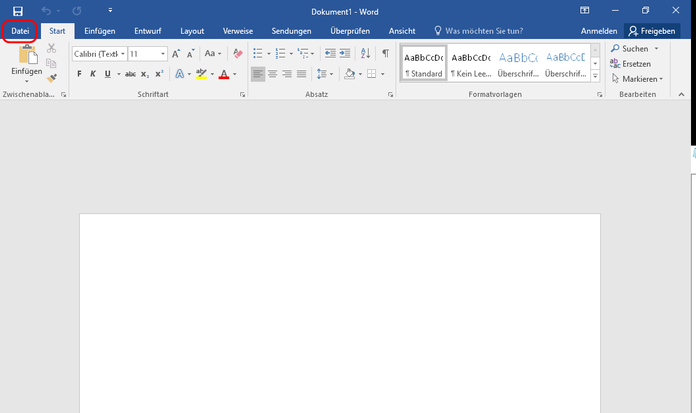

Der alleinige Empfang solcher Mails löst noch keine Infektion aus. Erst wenn ein potentielles Opfer die Excel-Tabelle öffnet und wie im Dokument aufgefordert die “Bearbeitungsfunktion” (Makros) aktiviert, infiziert Goldeneye den Computer und beginnt im Hintergrund mit der Verschlüsselung der Daten. Als Schutzmaßnahme ist es zu empfehlen, die Makro-Funktion in Windows global zu deaktivieren.

Der Trick, über Makros in Microsoft Office Schadcode auf Computer zu schieben, flammte bereits Anfang 2015 wieder auf. In einem Hintergrundartikel warnte heise Security bereits zu diesem Zeitpunkt vor einem “Comeback der Makro-Malware”. Aktuell ist das eine gängige Methode, um PCs mit Erpressungs-Trojanern zu infizieren.

Wie man die wirklich gut gemachten und zum Teil individuell auf Opfer zugeschnittenen Mails erkennt und mitbekommt, dass der Verschlüsselungsvorgang läuft, entnehmen Sie der Bilderstrecke:

Goldeneye Ransomware: Infektionen verhindern (7 Bilder)

(Bild: Bleepingcomputer.com )

Auf Entschlüsselungstool hoffen

Goldeneye hat es auf Windows-Computer abgesehen. Ein aktiver und aktueller Virenwächter ist unabdingbar, um Goldeneye einen Strich durch die Rechnung zu machen. Doch Vorsicht: Mittlerweile springen zwar deutlich mehr Wächter auf den Schädling an, insgesamt ist die Erkennungsrate aber immer noch nicht optimal.

Bei wem Goldeneye zugeschlagen hat, der sollte seine Daten in jedem Fall aufbewahren und auf ein kostenloses Entschlüsselungstool hoffen. Wann und ob das überhaupt erscheinen wird, kann man zum jetzigen Zeitpunkt nicht sagen. Für Petya, dem Vorgänger von Goldeneye, gab es so ein Tool. Den aktuellen Stand über ein Entschlüsselungstool für Goldeneye findet man über die Webseite von ID-Ransomware oder im Forum der Ransomware-Experten von Bleepingcomputer.com.

Backup-Pflicht!

Wer ein Backup seiner Daten hat, ist für den Fall einer Ransomware-Infektion optimal gerüstet: Dann kann man, statt zu zahlen, gemütlich sein Backup wieder einspielen und den dreisten Erpressungsversuch schlicht ignorieren. Entscheidend ist, die Daten so zu sichern, dass Erpressungstrojaner die Kopien nicht in ihre Fänge kriegen.

Spätestens jetzt sollten Sie nicht nur über ein Backup nachdenken, sondern sofort eins anlegen.

[UPDATE, 07.12.2016 12:15]

Hinweis auf die globale Deaktivierung der Makro-Funktion in Microsoft Office als Schutzmaßnahme im Fließtext erwähnt.

Makros in Office 2016 zähmen (4 Bilder)

[UPDATE 07.12.2016 13:00 Uhr]

Verweis auf den Hintergrundartikel “Das Comeback der Makro-Malware” von heise Security in Fließtext eingebaut.

[UPDATE 07.12.2016 13:15 Uhr]

Verweis auf Backup im Fließtext ergänzt.

[UPDATE 08.12.2016 12:20 Uhr]

Mittlerweile werden die Trojaner-Mails unter den verschiedensten Absendernamen und E-Mail-Adressen verschickt. Sie lassen sich also nicht mehr ohne weiteres am Absender erkennen.

(des)

[ad_2]

Read more on: Source