Eavesdropper: Entwickler-Schludrigkeit gefährdet hunderte Apps

[ad_1]

Android- und iOS-Apps, welche das REST-API von Twilio einsetzen, geben unter Umständen vertrauliche Daten an Angreifer preis. Eine Sicherheitsfirma fand mehr als 680 solcher Apps, die einfach auszulesende Zugangsdaten verwenden und somit verwundbar sind.

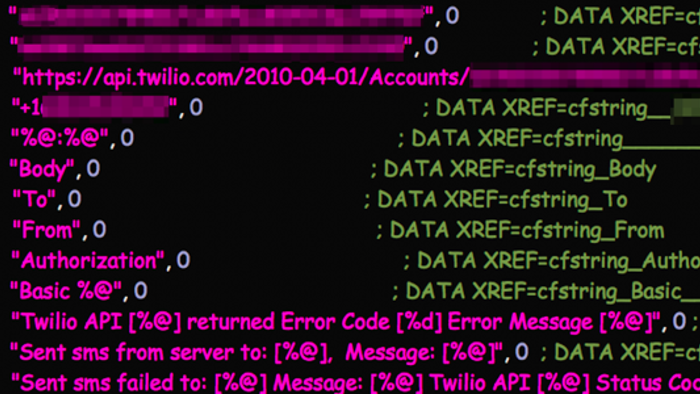

Twilio bietet ein Middleware-API für Entwickler mobiler Apps an, mit dem man Messaging und Voice- sowie Video-Kommunikation in seine App einbinden kann. Eine Sicherheitsfirma hat nun die Umsetzung dieses REST-API in allerlei Apps unter die Lupe genommen und erschreckendes festgestellt: Laut der Untersuchung haben hunderte Apps entgegen den Hinweisen des API-Anbieters Anmelde-Credentials ungeschützt fest in ihren Apps verbaut. Das führt dazu, dass Unbefugte ohne viel Mühe auf den Inhalt sämtlicher über Twilio versendeter Daten zugreifen können.

Nach Einschätzung der Sicherheitsforscher ist das fatal. Sie gehen davon aus, dass viele Entwickler das API für wichtige Business-Daten verwenden und Angreifer so vertrauliche Informationen auslesen können. Ihrer Analyse zufolge sind 685 Apps betroffen, 44% davon auf Android und die restlichen 56% unter iOS. Insgesamt sind 85 Entwickler betroffen, die Twilio nutzen. Darunter ist eine App für sichere Kommunikation einer US-Bundes-Justizbehörde, Navigations-Apps für Kunden von AT&T und eine Messenger-App für Vetriebsmitarbeiter in großen Firmen. Alleine die betroffenen Android-Apps im Play Store wurden zusammen an die 180 Millionen Mal heruntergeladen.

Die Sicherheitsfirma Appthority hat die Lücke im April entdeckt und Twilio im Juli informiert. Die Lücke ist laut den Forschern einfach zu missbrauchen. Angreifer müssen lediglich eine verwundbare App finden, die Twilio verwendet und diese nach Credential-Strings durchsuchen. Mit diesen lässt sich dann ohne viel Mühe auf die Server-Daten der App zugreifen. App-Entwickler, deren Apps betroffen sind, sollten laut Appthority die Sicherheitslücke mit einem Update beheben und ihre API-Schlüssel zurücksetzen. (fab)

[ad_2]

Read more on: Source