Black Hat: Strahlungsmessgeräte per Funk manipulierbar

[ad_1]

Ein Hacker hat Sicherheitslücken in stationären und mobilen Messgeräten für radioaktive Strahlung gefunden. Kriminelle könnten so radioaktives Material durch Kontrollen schleusen oder Fehlalarme in Kernreaktoren auslösen. Updates wird es nicht geben.

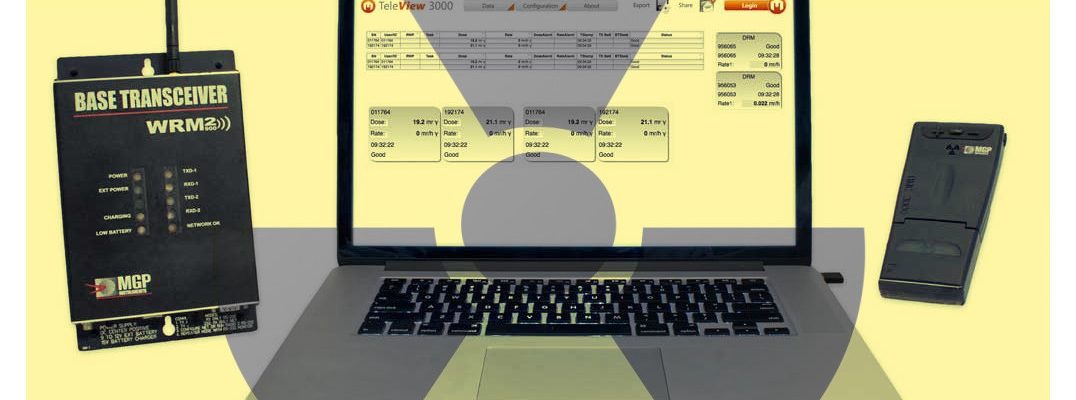

Ruben Santamarta von IOActive hat stationäre und mobile Strahlenmessgeräte unter die Lupe genommen und ist bei mobilen Scannern auf schlecht gesicherte Funktechnik gestoßen: Die mobilen von Mirion hergestellten Messgeräte der WRM2-Familie beispielsweise verständigen sich mit ihrer Funkbasis (Base Transceiver), ohne sich gegenseitig zu authentifizieren oder den Datenverkehr zu verschlüsseln. Santamarta konnte die Firmware des Funkmodems manipulieren und dem Gerät so die von der Basisstation erwarteten Daten (Network Identifier, Hopping Channel, Vendor ID und Zieladresse) mitgeben. Das berichtete er in seinem Vortrag auf der Security-Konferenz Black Hat in Las Vegas.

Die Basis akzeptiert dann beliebige Strahlungswerte, so dass ein Angreifer ein nicht vorhandenes Strahlungsleck vorgaukeln kann. Je nach Werten würde das zur Evakuierung eines Reaktors oder eventuell sogar zur Notabschaltung führen. Denkbar sei auch, Rettungsteams während eines echten Notfalls durch gefälschte Strahlungswerte nicht von der Strahlung weg, sondern in deren Richtung zu schicken. Die Funkmodule haben laut Hersteller beim Einsatz einer passenden Antenne Reichweiten von dutzenden von Kilometern (Sichtverbindung), so dass der Angreifer noch nicht mal in unmittelbarer Nähe sein muss. Immerhin steuern die Mirion-Geräte laut Santamarta keine Notabschaltungen, sie melden ihre Werte lediglich an das Bedienpersonal.

Trotz OTA-Update-Möglichkeit kein Patch in Sicht

Nachdem der Hacker mit seinem Vortrag fertig war, meldete sich der Chief Information Security Officer (CISO) von Digi im Publikum. Sein Unternehmen fertigt die von Mirion verbauten Funkmodule. Wie er gegenüber heise Security bestätigte, seien bei den älteren von Santamarta beschriebenen Modulen sogar Firmware-Updates aus der Ferne möglich. Insgesamt seien von diesen Mirion-Modellen zehntausende weltweit im Einsatz.

Erst die aktuellen Modems seien dagegen geschützt. Außerdem seien die Prozessoren der älteren Module zu langsam, um den Datenverkehr zu verschlüsseln. Es liege daher an Anwendern wie Mirion, zumindest den Verbindungsaufbau ordentlich abzusichern. Ein Patch sei aber unmöglich, da dies die Abwärtskompatibilität unmöglich machen würde.

Eine Passwort-Variable namens “Backdoor”

Im Fall der stationären Strahlungsscanner der Serie 4525 des Herstellers Ludlum war erheblich weniger Hackarbeit nötig, um die Messgeräte zu kontrollieren: Santamarta musste lediglich die Steuerungssoftware herunterladen und fand in einer der Komponenten (Ludlum Portal Monitor) ein fest hinterlegtes Admin-Kennwort. Zugang zu den Scannern, die vom Menschen bis zum LKW alles auf Gammastrahlung untersuchen können, war ihm aufgrund der Größe ohnehin nicht möglich.

Die entsprechende Variable wurde von deren Entwickler im Quellcode dann auch passend mit “Backdoor” betitelt. Mittels des Passworts (5147) wird der Angreifer zum Administrator. Die Folge: Schmuggler könnten dem Gerät das Erkennen von bestimmten Isotopen verbieten, die sie über eine Grenze oder aus einem Hafen heraus schleusen wollen. Auch Ludlum will keinen Patch anbieten. Man sehe kein Missbrauchspotential, weil die Scanner ausschließlich in gesicherten Bereichen stünden und es somit nicht möglich sei, unbemerkt eine Netzwerkverbindung aufzubauen. (fab)

[ad_2]

Read more on: Source