Warnung vor einem "Skynet": Schwere Sicherheitslücken in Robotern aufgedeckt

[ad_1]

Die IT-Sicherheitsfirma IOActive hat die Systeme einiger Assistenz- und Industrieroboter wie Pepper oder Baxter untersucht und ist dabei auf zahlreiche offene Flanken für selbst einfache Hackerangriffe gestoßen.

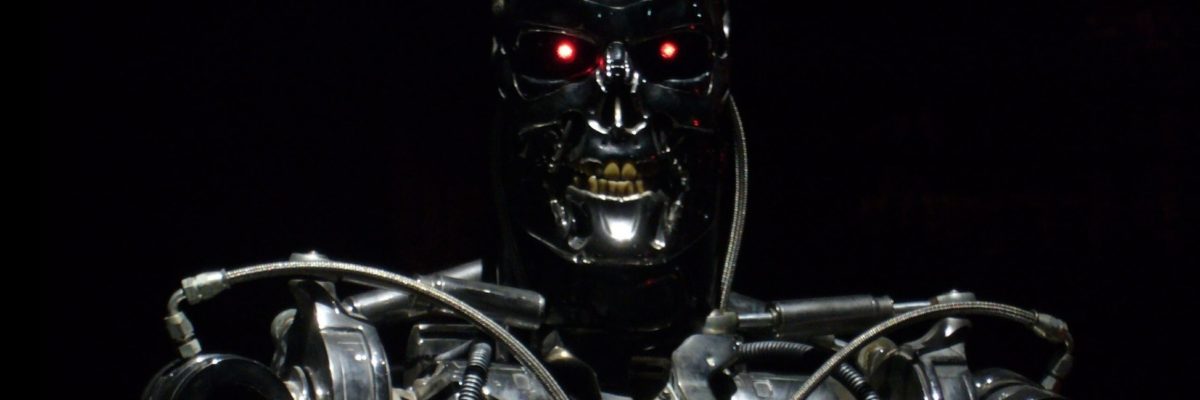

Die Produkte mehrerer großer Roboterhersteller weisen schwerwiegende Sicherheitsprobleme auf. Dies schreibt die IT-Sicherheitsfirma IOActive aus Seattle in einem am Mittwoch veröffentlichten Bericht über Hackerangriffe. Sie sei schon bei eher oberflächlichen Tests auf fast 50 gravierende Schwachstellen bei Fabrikaten von 5 Produzenten und einem Systemhaus gestoßen. IOActive warnt: Wenn die Menschheit künftig mächtige Technik rund um die Künstliche Intelligenz (KI) mit derart unsicheren Robotern kombiniere, “scheint das Skynet-Szenario der berühmten Terminator-Filme plötzlich nicht mehr so weit hergeholt wie einst”.

Roboterhersteller kümmerten sich bisher zu wenig um IT-Sicherheit

“Erfolgreich” inspiziert haben die Sicherheitstester nach eigenen Angaben Endprodukte beziehungsweise Systemkomponenten der Firmen Softbank, Ubtech, Robotis, Universal Robot, Rethink Robotics und Asratec. Letztere entwickelt unter anderem die Kontrollsoftware V-Sido, die in mehreren Robotersystemen eingesetzt wird. Die drei ersten sind etwa mit Pepper oder Alpha 1S und 2 im Geschäfts- und Heimmarkt unterwegs, die beiden anderen stellen Industrieroboter wie Baxter oder Sawyer her.

Die vollen technischen Details der Hacks haben die Experten in ihrer “ersten Veröffentlichung” zu dem Bereich nicht preisgegeben. Die Ergebnisse seien an die betroffenen Verkaufsfirmen gegangen, damit diese die Lücken beheben könnten. Die Verfasser des Papiers listen aber allgemein einige Schwachstellen auf, die nahelegen, dass die Roboterhersteller mit Internetsicherheit bislang wenig am Hut hatten und Grundanforderungen der IT-Sicherheit nicht beachteten.

Der Bericht verweist etwa auf vielfach genutzte “unsichere Kommunikationswege” etwa über das Internet, Bluetooth oder WLAN. Darüber würden “kritische Informationen im Klartext oder mit schwacher Verschlüsselung” versandt. Einige der Roboter würden sich auch mit dem Netz verbinden, indem sie Daten unverschlüsselt und ohne sonstigen Schutz zu Herstellerdiensten oder in die Cloud schickten.

Keine Authentifizierung

Dazu kämen etwa “Authentifizierungsprobleme”. Einige wesentliche Services der Maschinen hätten nicht einmal nach einem Nutzernamen oder Passwort verlangt, sodass sich jeder aus der Ferne Zugang dazu verschaffen könne. Gab es einen Login-Prozess, sei dieser teils einfach zu umgehen gewesen. Die meisten der geprüften Systeme seien so eingestellt gewesen, dass ein Angreifer Applikationen und sogar Betriebssystemsoftware installieren und volle Kontrolle über die damit verknüpften Geräte erlangen konnte. Das sei auch ein Desaster für den Datenschutz, da Nutzer mithilfe von Netzwerk-, Geräte- oder Standortinformationen überwacht werden könnten.

Problematisch sei auch, dass Forscher und “Enthusiasten” in der Robotergemeinde die gleichen oder sehr ähnliche Werkzeuge, Software und Designprinzipien verwendeten und etwa in Form des “Robot Operating System” (ROS) austauschten. Auf diesem Weg verbreiteten sich auch vorhandene Schwachstellen besonders leicht. Dazu komme, dass aus Forschungsprojekten häufig kommerzielle Produkte würden, ohne dass die IT-Sicherheit nachgebessert werde.

Vergrößerte Angriffsflächen

Mikrofone und Kameras, Netzwerk- und Interaktionsfähigkeiten oder Schnittstellen für andere Geräte vergrößerten die Angriffsflächen. Eine gehackte autonome Maschine schließlich könne so lange Unheil anrichten, bis der Akku alle sei. Prinzipiell seien Roboter Computer; da sie zusätzlich häufig über Arme, Beine oder Räder verfügten, wüchsen damit aber die Handlungsfähigkeiten sowie die Bedrohungen aus Security-Sicht exponentiell an. Am gefährlichsten seien dabei gehackte Androiden, die im Militär oder bei der Polizei verwendet würden.

IOActive hofft, dass der Bericht als Weckruf für Roboterproduzenten dient und diese den Sektor IT-Sicherheit endlich ernst nehmen. Ein Sprecher von Rethink wies die Vorwürfe gegenüber der New York Times zurück. Zwei der von den Experten kritisierten Funktionen seien Entwicklungen allein für den Forschungs- und Bildungsmarkt gewesen, andere Schwachstellen seien mittlerweile beseitigt worden. Die anderen genannten Hersteller wollen sich kurzfristig nicht zu dem Thema äußern. (anw)

[ad_2]

Read more on: Source