Sechs Lücken in Android-Bootloadern bekannter Hersteller entdeckt

[ad_1]

Die automatisierte Analyse des Codes zweier Android-Bootloader förderte insgesamt sechs Schwachstellen zutage. Denial-of-Service und Zugriff auf sensible Daten sind mögliche Folgen – allerdings nur dann, wenn der Angreifer bereits Root-Rechte hat.

In Android-Bootloadern auf SoCs der Hersteller Nvidia und Huawei beziehungsweise HiSilicon klaffen insgesamt sechs Sicherheitslücken. Laut eines Teams von Sicherheitsforschern der University of California könnten diese missbraucht werden, um im Kontext des Bootloaders beliebigen Code auszuführen. Auf diese Weise lasse sich die Chain of Trust kompromittieren – darunter versteht man die Kette aus Komponenten, in der während des Bootvorgangs eine nach der anderen die Integrität der jeweils nächsten Komponente überprüft wird. In der Konsequenz sei es Angreifern unter anderem möglich, einen permanenten Denial-of-Service des betroffenen Geräts zu provozieren, so dass dieses dauerhaft nicht mehr funktioniere (Bricking). Zwei Lücken könnten gar zum Entsperren des Bootloaders missbraucht werden. Diese und weitere Details gehen aus einem einem Whitepaper der Forscher hervor.

Zugriff auf die TrustZone

Fünf der sechs Lücken befinden sich im Bootloader der Chipsatz-Familie HiSilion Kirin (getestet mit dem Huawei P8 ALE-L23), eine weitere wurde im Nvidia-Tegra-Bootloader beim Test mit dem Tablet Nexus 9 entdeckt. Um sie zu missbrauchen, benötigten Angreifer allerdings nicht nur physischen Zugang, sondern vor allem auch Root-Rechte auf dem Gerät. Gegenüber dem Kaspersky-Blog Threatpost erklärte einer der Forscher, man könne durchaus argumentieren, dass der Root-Zugriff ohnehin schon “Game Over” bedeute.

Die Kompromittierung des Bootloaders könne Angreifern jedoch auch Zugriff auf die so genannte TrustZone ermöglichen. Dabei handelt es sich um eine sichere Ausführungsumgebung (Trusted Execution Environment, TEE) für sicherheitskritische Anwendungen und sensible Daten – etwa zur Authentifizierung oder Zahlung – auf die im Normalfall auch Superuser keinen Zugriff haben. Aus dem Whitepaper geht hervor, dass Huawei und Nvidia über die Lücken informiert wurden und diese bestätigt haben. Nvidia arbeite überdies gemeinsam mit den Forschern an einem Patch.

BootStomp: Automatisierte Bootloader-Analyse

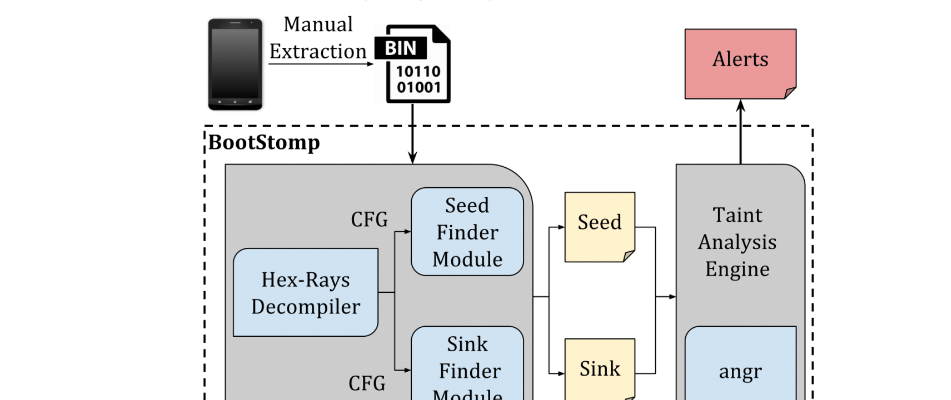

Eine Übersicht über BootStomps Testergebnisse listet die gefundenen Alerts und Bugs auf – darunter auch eine bereits bekannte Lücke im alten Qualcomm-Bootloader. ![]()

Bild: Whitepaper zum BootStomp-Projekt

Die Schwachstellen entdeckte das Forscherteam während des Testens eines selbstentwickelten Tools namens BootStomp. Dieses liefert im Rahmen einer automatisierten Analyse von Bootloader-Code eine Liste von Warnungen und Hinweisen zurück, die auf mögliche Sicherheitslücken schließen lassen. Das BootStomp-Projekt wurde auf der diesjährigen USENIX-Konferenz präsentiert. Der Programmcode ist auf GitHub verfügbar. (ovw)

[ad_2]

Read more on: Source