Petya/NotPetya: Kein Erpressungstrojaner sondern ein "Wiper"

[ad_1]

Nach eingehenden Analysen des Schädlings NotPetya sind sich die meisten Experten einig: Der Schädling hatte es nicht auf Geld abgesehen sondern auf Randale, sprich: auf möglichst großen Datenverlust bei den Opfern.

Die aktuelle Petya-Welle war in vielerlei Hinsicht neuartig. So handelte man sich den Schädling, der inzwischen als NotPetya bekannt ist, nicht durch Dateianhänge in Mails oder Web-Seiten mit Exploits ein. Statt dessen kam er über den Update-Mechanismus einer legitimen Software ins Netz; dort breitete er sich dann mit Methoden weiter aus, die man bisher eher von gezielten Spionage-Angriffen kannte. Dazu missbrauchte er unter anderem auch legitime Netzwerk-Tools wie die Windows Management Instrumentation Commandline (WMIC) und psexec.

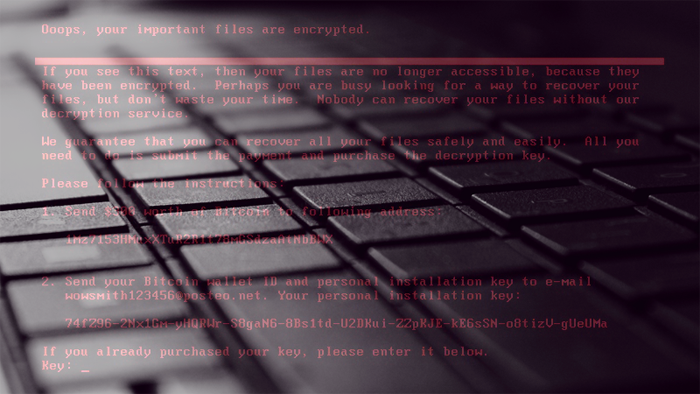

Auf infizierten Systemen überschrieb der Schädling – ähnlich wie der ursprüngliche Petya – Teile des Master Boot Records und verschlüsselte Dateien mit wichtigen Daten. Doch während die Kriminellen hinter Petya tatsächlich darauf aus waren, auf diesem Weg Geld zu scheffeln, ging es den Akteuren hinter NotPetya offenbar um etwas anderes. Denn zum einen war der für einen Erpressungs-Trojaner entscheidende Weg zur Geldübergabe so primitiv umgesetzt, dass das Sperren einer einzigen Mailbox genügte, um den Geldfluss zu kappen. Das passt so gar nicht zum sonst so professionellen Vorgehen der Angreifer.

Daten unwiederbringlich verloren

Darüber hinaus stellten Sicherheitsforscher bei einer genaueren Analyse auch noch fest, dass es gar nicht möglich ist, die von NotPetya angerichteten Schäden zu reparieren. So fand Matt Suiche heraus, dass NotPetya Teile des MBR irreversibel überschreibt – also keine Möglichkeit besteht, den Originalzustand wiederherzustellen. Kaspersky stellt in seiner Analyse fest, dass NotPetya sich nicht einmal die Mühe macht, eine echte ID für den infizierten Rechner zu erstellen. Diese ID gibt das Opfer bei der Bezahlung an. Da sie jedoch keine Informationen zu den verschlüsselten Daten enthält, können die Erpresser sie auch keinem Schlüssel zuordnen. Konkret heißt das: Selbst wenn sie wollten, können die NotPetya-Autoren den Opfern keine Hilfe bei der Wiederherstellung der überschriebenen beziehungsweise verschlüsselten Daten geben.

Somit geht es den Hintermännern von NotPetya wohl nicht ums Geld. Das Ziel des Schädlings ist es, Daten unwiederbringlich zu vernichten, sind sich nahezu alle Experten einig. Sie sprechen dabei von einem sogenannten Wiper. Etwas ähnliches gab es bereits, als vor einigen Jahren ein Schädling namens Shamoon in Saudi Arabien vor allem bei Ölkonzernen in großem Stil Daten löschte. Das ganze Drumherum mit dem Verschlüsseln und der Lösegeldforderungen bei NotPetya diente wohl nur als Ablenkungsmanöver.

Spurensuche

Mit konkreten Schuldzuweisungen sollte man jedoch vorsichtig sein. Natürlich liegt es nahe, nach dem Prinzip des “Cui Bono” – wem nutzt es – auf Russland und dessen Cyber-Truppen zu zeigen. Doch zum einen ist ein solches Indiz allein in einer solch komplexen Situation nicht sonderlich aussagekräftig. Zum anderen ist durchaus auch vorstellbar, dass etwa kriminelle Banden mit nationalistischer Gesinnung hinter diesen Aktivitäten stehen. Und für deren Aktivitäten ohne weitere stichhaltige Beweise den russischen Staat verantwortlich zu machen, wäre unverantwortlich.

Wie professionelle Spurensuche, die sogenannte Attribution, funktioniert, welche Techniken dabei zum Einsatz kommen und wie verlässlich die daraus gewonnenen Aussagen sind, erklärt der Artikel Hacker-Jagd im Cyberspace in der aktuell am Kiosk ausliegenden c’t 14/2017 sehr ausführlich. (ju)

[ad_2]

Read more on: Source