[ad_1]

Ein Speicherverarbeitungsfehler führt dazu, dass lokale Benutzer sich Admin-Rechte erschleichen können. Die großen Linux-Distributionen sind momentan dabei, das Update an ihre Nutzer zu verteilen.

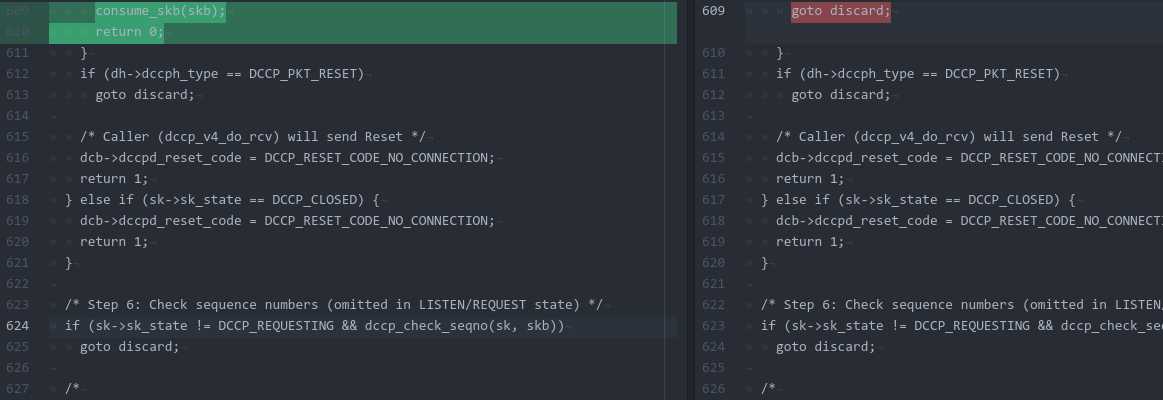

Die Entwickler des Linux-Kernels haben vorige Woche einen lokalen Root-Exploit geschlossen, der auf einen Speicherverarbeitungsfehler im Netzwerk-Stack zurückgeht (CVE-2017-6074). Der Sicherheitsforscher, der die Lücke entdeckte, hatte sie am Mittwoch öffentlich gemacht. Die Lücke steckt in der Umsetzung des DCCP-Protokolls; Linux-Distributionen sind nur angreifbar, wenn ihr Kernel mit der Option CONFIG_IP_DCCP kompiliert wurde. Das ist bei vielen aktuellen Linux-Distributionen der Fall.

Ein lokaler Angreifer ohne Admin-Rechte kann die Lücke missbrauchen, um sich Systemrechte zu erschleichen. Das ist zum Beispiel dann von Interesse, wenn er über eine Lücke von außen in das System eingebrochen ist, aber nur reguläre Nutzerrechte ergattern konnte.

Laut dem Entdecker der Lücke existiert sie seit mindestens Kernel 2.6.18 vom September 2006; wahrscheinlich sogar schon seit Einführung der DCCP-Funktion im Oktober 2005. Da ein Patch seit einer Woche bei den Upstream-Entwicklern vorliegt, sind nun die Distributionen an der Reihe, das Update in ihre Kernel einzubauen und Updates zu verteilen. Ubuntu hat dies bereits zum größten Teil getan, die Debian- und Red-Hat-Entwickler arbeiten momentan daran. (fab)

[ad_2]

Read more on: Source