Mac-Passwort lässt sich über Thunderbolt auslesen

[ad_1]

Mit Hardware von der Stange kann ein Angreifer in rund 30 Sekunden das im Klartext vorliegende Passwort abgreifen und so Apples Festplattenverschlüsselung FileVault überwinden, um auf alle Daten zuzugreifen.

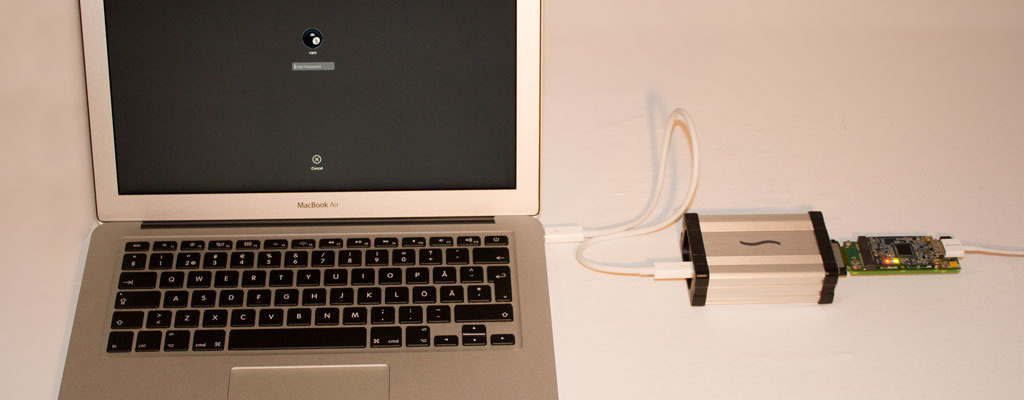

Das Anmeldepasswort eines Macs mit aktiver FileVault-Festplattenverschlüsselung lässt sich mit einfachen Mitteln über den Thunderbolt-Anschluss auslesen und räumt einem Angreifer dadurch Zugriff auf sämtliche Daten ein, wie der Sicherheitsforscher Ulf Frisk demonstriert hat.

Der Angreifer muss eine für rund 300 US-Dollar erhältliche Box lediglich am Thunderbolt-Port anschließen und den Mac neustarten, das Passwort werde innerhalb von rund 30 Sekunden ausgelesen. Möglich ist dies durch zwei Probleme, führt Frisk aus: Bevor macOS gestartet ist, schützt sich der Mac nicht gegen DMA-Angriffe (Direct Memory Access). Direkt nach dem Neustart erlaubt EFI Thunderbolt-Geräten den Speicherzugriff.

Passwort liegt im Klartext vor

Das zweite Problem liege darin, dass das Passwort im Klartext im Speicher vorliegt und nach dem Entsperren nicht automatisch daraus gelöscht wird. Dadurch gibt es nach einem Neustart ein Zeitfenster von wenigen Sekunden, um das Passwort des Nutzers abzugreifen, bevor der Speicher mit neuen Inhalten beschrieben wird, erläutert der Sicherheitsforscher.

Voraussetzung ist physischer Zugriff auf den gesperrten (oder schlafenden) Mac sowie ein PCI-Express-Board und ein Thunderbolt-Adapter. Die nötige Software bietet Frisk auf Github zum Download an: PCILeech umfasst in Version 1.3 den “Mac-Password-Grabber”.

Schwachstelle mit macOS Sierra 10.12.2 behoben

Der Angriff wurde bislang nur gegen mobile Macs mit Thunderbolt-2-Anschlüssen getestet. Ob es auch an neueren USB-C-Modellen wie dem 2016er MacBook Pro funktioniert, bleibt vorerst offen. Verwendet der Nutzer Nicht-ASCII-Zeichen im Passwort, müsse dieses erst manuell im Memory-Dump gesucht werden.

Apple wurde Mitte August über das Problem informiert und hat es mit macOS 10.12.2 vor wenigen Tagen ausgeräumt – Nutzer sollten das Update sowieso umgehend einspielen, es beseitigt über 70 weitere Schwachstellen. Macs mit älteren OS-X-Versionen sind dieser Angriffsmethode offenbar weiter ausgesetzt. Für “zusätzlichen Schutz gegen physisch präsente Angreifer” sollten Nutzer ein Firmware-Passwort setzen, merkt der inzwischen für Apple tätige Hacker Xeno Kovah an. (lbe)

[ad_2]

Read more on: Source