Linux-Variante des Erpressungs-Trojaners KillDisk soll Schlüssel vergessen

[ad_1]

Wer sich auf die horrende Lösegeldzahlung einlässt, bekommt seine Daten trotzdem nicht wieder, warnen Sicherheitsforscher. Derzeit soll der Schädling aber nur etwa kritische Infrastrukturen in der Ukraine im Visier haben.

Ransomware, die es auf Linux-Systeme abgesehen hat, ist derzeit noch die absolute Ausnahme – die Schädlingsart hat es primär auf Windows-Computer abgesehen. Nun sind Sicherheitsforscher von Eset auf eine Linux-Variante des Windows-Schädlings KillDisk gestoßen und haben diesen analysiert.

Dem Ergebnis zufolge müssen sich Privat-Nutzer offensichtlich keine Sorgen machen: Eset berichtet, dass KillDisk bisher ausschließlich Einrichtungen aus dem Finanzsektor und kritische Infrastrukturen in der Ukraine attackiert hat.

Die Sicherheitsforscher vermuten, dass der Schädling für Stromausfälle in der Ukraine mitverantwortlich sein soll. In dieser Variante soll er aber noch keine Verschlüsselungsfunktion gehabt und ausschließlich Daten gelöscht haben.

Wie ein Angriffsszenario aussieht und eine Infektion abläuft, führt Eset nicht aus. KillDisk soll es auf Linux-Server und -Workstations abgesehen haben.

Hohes Lösegeld

Auch die Höhe des Lösegelds von 222 Bitcoins (über 200.000 Euro) deutet darauf hin, dass die Drahtzieher es nicht auf private Linux-Nutzer abgesehen haben – in diesem Bereich sind Summen von 1 Bitcoin (900 Euro) üblich.

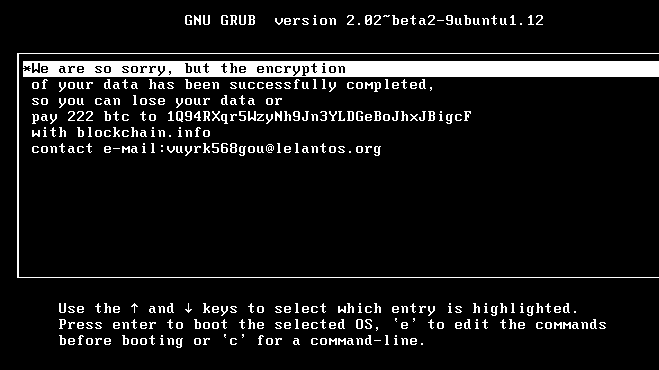

Anders als die Windows-Version, soll der Linux-Schädling Daten nicht mit AES, sondern dem veralteten Triple DES verschlüsseln. Die Erpresser-Botschaft nistet sich im GRUB-Bootloader ein, sodass infizierte Systeme nicht mehr starten, führt Eset aus.

Wo ist der Schlüssel?

Während der Verschlüsselung soll KillDisk zwar einen Schlüssel zum Dechiffrieren erzeugen, diesen aber weder lokal, noch auf dem Command-and-Control-Server der Drahtzieher speichern. Wer sich darauf einlässt und das Lösegeld zahlt, bekommt demzufolge keinen Schlüssel und der Zugriff auf eigene Daten bleibt verwehrt.

Die Sicherheitsforscher von Eset sind eigenen Angaben zufolge auf eine Schwäche bei der Verschlüsselung der Linux-Variante von KillDisk gestoßen. So soll ein Zugriff auf Geisel-Dateien möglich sein. Wie das funktioniert, führt Eset nicht aus – der Vorgang soll “schwierig” sein. (des)

[ad_2]

Read more on: Source