Kein Patch für Denial-of-Service-Lücke in Windows Server

[ad_1]

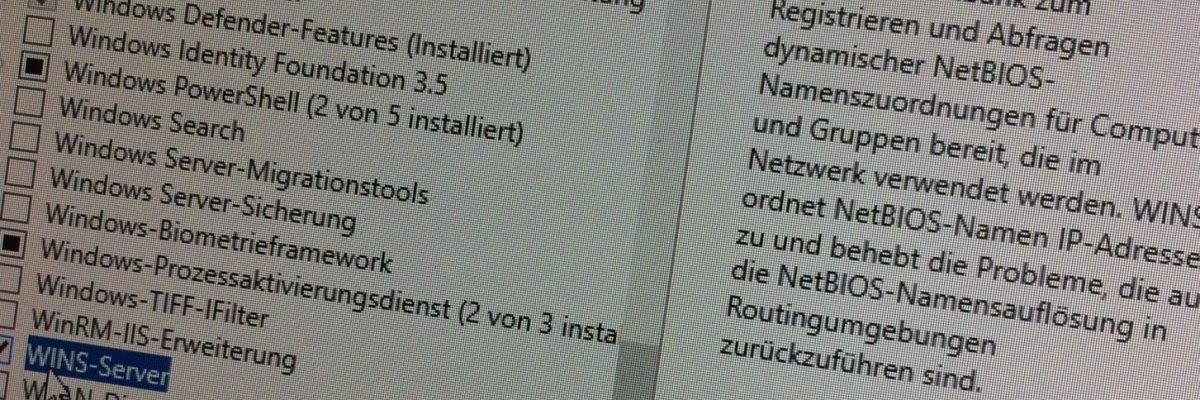

Im Windows Internet Name Service (WINS) von Windows Server klafft eine Denial-of-Service-Lücke, die Microsoft nicht patchen wird – der Aufwand sei zu groß. Wer den Dienst noch nutzt, soll stattdessen auf DNS ausweichen.

Der Windows Internet Name Service (WINS) dient der Namensauflösung im lokalen Netz und wird nur noch zur Unterstützung alter Anwendungen und Hardware eingesetzt. Sicherheitsforscher von Fortinet entdeckten in der WINS-Implementierung von Windows Server 2008 bis 2016 einen Fehler in der Speicherzuordnung, den Angreifer dazu ausnutzen können, um WINS zum Absturz zu bringen.

Wiederholte Replikationsanfragen

Für den Angriff müssen lediglich mehr als drei Replikationssitzungen mit dem Befehl WREPL_REPL_UPDATE2 eröffnet werden. In der Folge versucht der Dienst, eine Speicherzuordnung mehrfach freizugeben, was zum Programmabbruch und damit zum Ausfall der Namensauflösung führt. Es handelt sich um einen Denial-of-Service-Angriff auf den betroffenen Dienst – weitere Sicherheitsprobleme entstehen nach derzeitigem Kenntnisstand nicht.

Fehler zu tief im Code

Die Fortinet-Forscher stießen nach eigenen Angaben bereits im Dezember 2016 auf das Problem und meldeten es an Microsoft. Die finale Antwort mit der Entscheidung, wie der Windows-Hersteller damit umgeht, ließ bis Juni 2017 auf sich warten. Laut Fortinet schreibt Microsoft: “Ein Fix würde eine komplette Überarbeitung des Codes notwendig machen, um als vollständig angesehen werden zu können.”

Die Funktionalität von WINS sei von DNS vollständig ersetzt worden. Diese Aussage deckt sich mit den Anweisungen in Microsofts Technet: “Wenn Sie WINS noch nicht einsetzen, rollen Sie es nicht aus. […] Wenn Sie es einsetzen, migrieren Sie zu DNS.” (jam)

[ad_2]

Read more on: Source