Cloak & Dagger: User-Interface-Tricksereien hebeln Android-Rechtesystem aus

[ad_1]

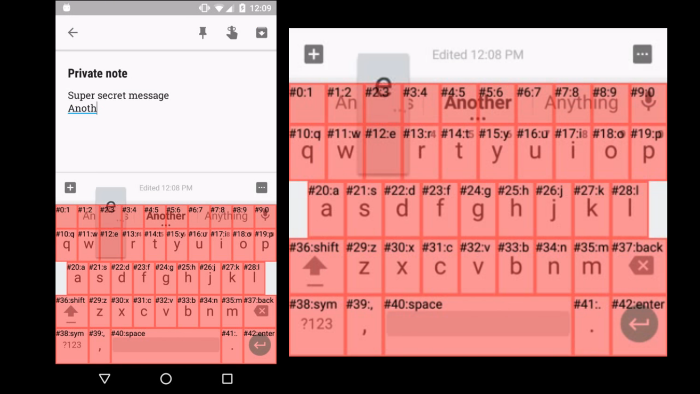

Zwei App-Berechtigungen des Android-Betriebssystems lassen sich dazu missbrauchen, alles auszuspionieren, was der Nutzer auf der Tastatur eingibt. Außerdem kann man bösartige Apps auf diesem Wege mit beliebigen App-Rechten versorgen.

Zwei App-Rechte des Android-Betriebssystems lassen sich missbrauchen, um einen universellen Keylogger zu bauen, der alles mitliest, was der Benutzer des Gerätes in die Tastatur tippt. Außerdem kann ein Angreifer sie dazu nutzen, einer bösartigen App unbeschränkte App-Rechte zu verschaffen. Entdeckt haben die Angriffe mehrere Sicherheitsforscher der Universitäten in UC Santa Barbara und Georgia Tech in den USA. Sie gaben ihnen den Namen Cloak & Dagger. Die Lücken sind nach wie vor offen, Google verhindert nun allerdings, dass Apps, die sie ausnutzen, in den Play Store geladen werden. Außerdem soll Android O (die nächste Version des Betriebssystems) die Lücken schließen.

Zwei Rechte, sie zu knechten

Grundlage der Sicherheitslücken sind die beiden Rechte SYSTEM_ALERT_WINDOW (auch bekannt als “draw on top”) und BIND_ACCESSIBILITY_SERVICE (oder “a11y”). Ersteres erlaubt es Apps, unsichtbare Overlays über die eigentliche Bedienoberfläche zu legen. So können sowohl Warnmeldungen versteckt, als auch Eingaben auf der Tastatur heimlich abgefangen werden. Da alle aus dem Play Store installierten Apps routinemäßig diese Berechtigung haben, muss der Nutzer sie nicht explizit abnicken.

BIND_ACCESSIBILITY_SERVICE kann dazu missbraucht werden, verdeckt Eingaben zu machen, die der Nutzer nicht selbst getätigt hat. Missbrauch der SYSTEM_ALERT_WINDOW-Funktion erlaubt es, die a11y-Berechtigung ohne Zustimmung des Nutzers einzuholen.

Mit beiden Rechten ausgestattet kann eine App sich dann alle anderen Berechtigungen erschwindeln, in dem sie Eingaben des Nutzers umlenkt und Interaktionen vorgaukelt, die dieser nie getätigt hat. “Wir kontrollieren den gesamten UI-Loop”, so die Forscher. In Tests des Angriffs hätte keiner der Nutzer auch nur geahnt, dass er Opfer eines Angriffes geworden sei.

Das Problem besteht nach wie vor

Da diese Probleme inhärent Teil des Berechtigungssystems von Android sind, kann Google sie nicht ohne weiteres beheben – obwohl die Firma bereits im August 2016 von den Forschern über die Lücken informiert wurde. Gegenüber der englischen Nachrichtenseite The Register gab Google bekannt, den Play Store nun nach Apps, welche diese Lücken missbrauchen, zu durchsuchen und diese zu löschen. Mit der nächsten Hauptversion von Android (Android O) will man solche Angriffe dann gänzlich verhindern.

Erfolgreich getestet haben die Forscher ihre Angriffe unter Android 5.1.1, 6.0.1 und 7.1.2 – ältere Versionen sind aber höchstwahrscheinlich auch verwundbar. Wer mehr über die verschiedenen Angriffe wissen will, die die Forscher entwickelt haben, findet diese in deren Paper Cloak and Dagger: From Two Permissions to Complete Control of the UI Feedback Loop. (fab)

[ad_2]

Read more on: Source