Forscher demontieren "kaputten" Krypto-Standard P1735 der IEEE

[ad_1]

Der Standard P1735 der IEEE soll Chip-Designs vor unbefugten Augen schützen. Stattdessen gibt seine schlecht durchdachte Krypto mitunter alle Geheimnisse preis und ermöglicht den Einbau von Hardware-Trojanern.

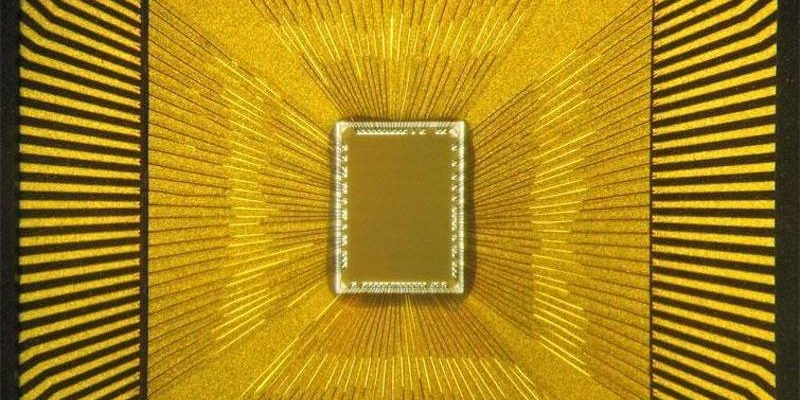

Bei der Entwicklung neuer Hardware, vor allem bei System-on-a-Chip-Entwürfen, gehört es dazu, Komponenten anderer Hersteller zu lizenzieren und ins eigene Design zu integrieren. Damit Hersteller ihre selbst entworfenen Komponenten an Lizenznehmer abgeben können, ohne befürchten zu müssen, dass diese ihre Designs kopieren oder Wissen über den Aufbau der Komponenten extrahieren, hat die Ingenieursvereinigung IEEE unter anderem den Standard P1735 entwickelt. Mit Hilfe dieses Standards und kompatibler Software können die Pläne für proprietäre Komponenten so verschlüsselt werden, dass der Empfänger sie verbauen kann, aber nicht an Details der Umsetzung herankommt. Allerdings weist der P1735-Standard signifikante Krypto-Schwächen auf.

Die NSA wird’s freuen

“Der P1735-Standard empfiehlt eine Menge problematische kryptografische Designentscheidungen, welche dazu führen, dass die verschlüsselten Geschäftsgeheimnisse vielen unterschiedlichen Angriffen zum Opfer fallen können. Wir beschreiben in dieser Veröffentlichung einige dieser Angriffe, es gibt aber wahrscheinlich mehr davon. Außerdem ist der Standard vage formuliert und enthält Fehler, was einige sicherheitsrelevante Spezifikationen und Behauptungen angeht.” – Chhotaray et al.

Herausgefunden haben das fünf Forscher der Universität von Florida. In ihrer Veröffentlichung “Standardizing Bad Cryptographic Practice” beschreiben sie Schwachstellen im P1735-Standard, die ausgenutzt werden können, um an die Plaintext-Informationen der verschlüsselten Betriebsgeheimnisse zu gelangen. Ihr Fazit: “IEEE P1735 is broken (and potentially dangerous).”

Außerdem schaffen sie es, Teile der Baupläne zu verändern, ohne dass der Empfänger dies bemerken würde. Das ließe sich etwa dazu nutzen, in Chip-Designs versteckte Hintertüren oder gar Hardware-Trojaner einzuschmuggeln. Geschieht dies auf dem Weg vom Lizenzgeber zum Hersteller der Hardware, wäre es möglich, ein Design zu manipulieren, ohne dass eine der beiden Parteien etwas davon merkt – eine Einladung an Geheimdienste wie die NSA, Wanzen direkt in der Hardware zu verstecken.

AES-CBC und Oracle Attacks

Ein Hauptproblem liegt darin, dass der Standard AES-CBC zur Verschlüsselung von Daten vorsieht, aber keinerlei Empfehlungen dazu macht, welcher Padding-Modus verwendet werden soll. Das führt laut den Forschern in der Praxis oft dazu, dass Entwickler, die den Standard umsetzen, die Verschlüsselung unsicher implementieren. Das ist ein bekanntes Problem mit AES-CBC. Schwerer wiegt allerdings, dass die standardisierte Verschlüsselung über Orakel-Angriffe ausgehorcht werden kann. Das lässt sich laut den Forschern nicht durch einfache Änderungen in Software-Umsetzungen beheben.

Insgesamt haben die Forscher sieben verschiedene Sicherheitslücken gefunden und an so ziemlich alle namhaften Hardwarehersteller (von AMD über Cisco, Intel, Qualcomm, Samsung und weitere) gemeldet:

- CVE-2017-13091: improperly specified padding in CBC mode allows use of an EDA tool as a decryption oracle

- CVE-2017-13092: improperly specified HDL syntax allows use of an EDA tool as a decryption oracle

- CVE-2017-13093: modification of encrypted IP cyphertext to insert hardware trojans

- CVE-2017-13094: modification of the encryption key and insertion of hardware trojans in any IP

- CVE-2017-13095: modification of a license-deny response to a license grant

- CVE-2017-13096: modification of Rights Block to get rid of or relax access control

- CVE-2017-13097: modification of Rights Block to get rid of or relax license requirement

Die Forscher betonen in ihrer Abhandlung, dass die Probleme zu mannigfaltig und tiefgehend sind, um sie mit einfachen Änderungen am Standard zu beheben. Ihrer Meinung nach wird die IEEE nicht darum herumkommen, den P1735-Standard grundlegend zu überarbeiten.

Die Veröffentlichung der Wissenschaftler zum Nachlesen: Standardizing Bad Cryptographic Practice: A teardown of the IEEE P1735 standard for protecting electronic-design intellectual property, Chhotaray et al. (fab)

[ad_2]

Read more on: Source