Ransomware: Bad Rabbit lauerte in Watering Holes

[ad_1]

Bad Rabbit griff im Rahmen zielgerichteter Kampagnen vor allem Mitarbeiter osteuropäischer Unternehmen und Behörden an. Medienberichten zufolge verbreitet sich die Ransomware nun auch in Deutschland; die vorhandenen Hinweise sind allerdings eher dürftig.

Die neue Ransomware Bad Rabbit, die am vergangenen Dienstag unter anderem den Betrieb der russischen Nachrichtenagentur Interfax lahmlegte, soll mittels sogenannter Watering-Hole-Angriffe gezielt an Mitarbeiter vor allem osteuropäischer Unternehmen verteilt worden sein. Das geht aus Malware-Analysen verschiedener Sicherheitssoftware-Hersteller hervor. Bei Watering-Hole-Angriffen infizieren Angreifer Webseiten, von denen sie wissen, dass ihre Zielgruppe sie immer wieder aufsucht, mit Malware.

Laut Trend Micro enthielten mit Bad Rabbit kompromittierte Seiten ein Skript, das Nutzer zu einem angeblichen Flash-Player-Installer weiterleitete. Kaspersky erwähnt, dass dieser Redirect unter anderem auf legitimen News-Websites stattfand. Namen nennt der Hersteller aber nicht. Die Ransomware selbst habe sich als Flash-Player-Update mit der Bezeichnung install_flash_player.exe getarnt. Zur korrekten Ausführung auf einem Zielrechner sei der Schädling sowohl auf einen Doppelklick des Nutzers als auch auf das Vorhandensein von Admin-Rechten angewiesen.

Interessante Code-Parallelen

Analysen des Schadcodes zeigen, dass sich die Bad-Rabbit-Entwickler an vorhandener Ransomware, aber auch an der Codebasis legitimer Software bedient haben. So veröffentlichte Kaspersky einen Screenshot, der eine Codepassage von Bad Rabbit und der Ransomware NotPetya als nahezu identisch enttarnt. Die Verschlüsselungsroutine im Schadcode basiere wiederum auf dem Tool DiskCryptor, einer freien Software zur Verschlüsselung von Festplatten und Wechseldatenträgern. Hersteller ESET, der Bad Rabbit unter dem Alias Diskcoder.D erkennt, will zudem herausgefunden haben, dass die Ransomware das Metasploit-Tool Mimikatz zum Abgreifen von Login-Daten verwendet.

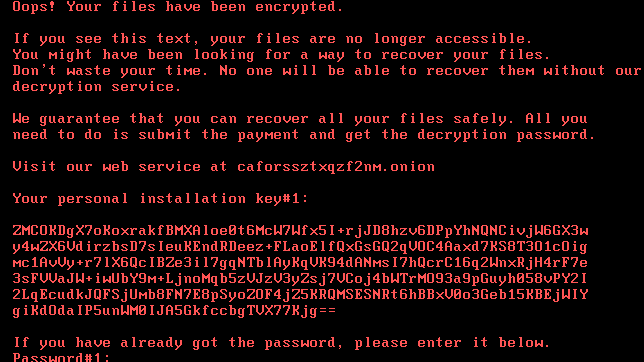

Eine Schwachstelle in der Verschlüsselungsroutine, die die Wiederherstellung von Daten ohne Lösegeldzahlung ermöglicht, scheint es nach bisherigem Kenntnisstand nicht zu geben. Wie üblich raten die Hersteller von der Zahlung ab. Ein Forscher von McAfee veröffentlichte eine Liste mit Dateiendungen, die Bad Rabbit verschlüsselt.

Gefahrenpotenzial für deutsche Nutzer noch unklar

Einem Unternehmenssprecher zufolge ist ESET sicher, “dass auch Deutschland im Zuge des laufenden Cyberangriffs zur Zielscheibe wird.” Dies legten Erfahrungen mit früheren Ransomware-Angriffen nahe. Diese Einschätzung teilen offenbar zahlreiche deutsche Medien: Ihre Überschriften lesen sich, als sei Bad Rabbit bereits in Deutschland angekommmen. Im Text verweisen sie oftmals auf eine Aussage Kasperskys, die sich im Original gar nicht bedrohlich liest. Der Hersteller schreibt lediglich, dass sich die meisten Angriffsziele in Russland befänden und er ähnliche, “aber weniger” Angriffe auch in der Ukraine, Türkei und Deutschland beobachtet habe.

Auch Trend Micro nennt Angrifssziele außerhalb Russlands – Dänemark, Irland und die Türkei. Dort habe man “einige mit Bad Rabbit präparierte Webseiten entdeckt”. Konkrete Webseiten oder gar Zahlen werden auch hier nicht genannt. Somit bleibt abzuwarten, ob und in welchem Ausmaß Bad Rabbit in Deutschland zum Problem wird. (ovw)

[ad_2]

Read more on: Source