Pwned Passwords: Neuer Dienst macht geknackte Passwörter auffindbar

[ad_1]

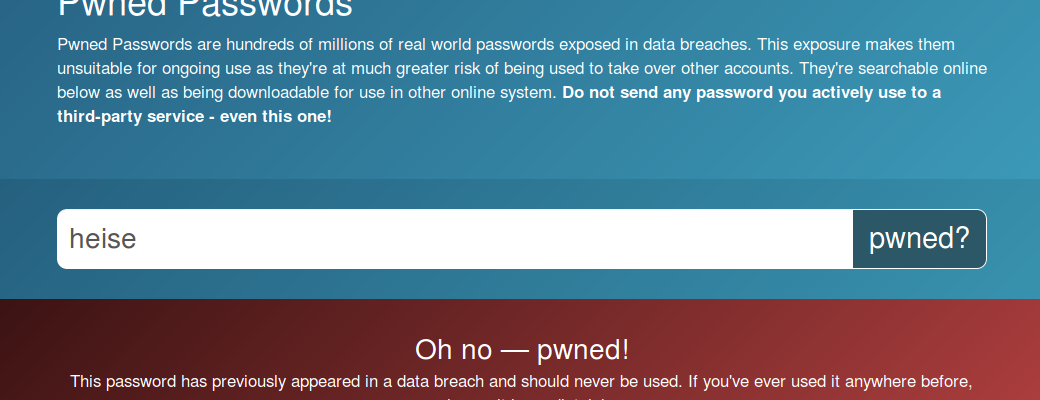

Wurde mein Lieblings-Passwort schon einmal in einem Datenleck veröffentlicht und kann deswegen einfach für Bruteforce-Angriffe verwendet werden? Diese Frage beantwortet ein neuer Webdienst des Sicherheitsforschers Troy Hunt.

Der unabhängige Sicherheitsforscher Troy Hunt hat seinen Passwort-Prüfdienst Have I Been Pwned erweitert: Man kann dort nun nicht nur nach geknackten Mailadressen beziehungsweise Benutzernamen, sondern nun auch direkt nach geknackten Passwörtern suchen. Der Dienst beantwortet die Frage, ob ein bestimmtes Passwort, etwa correcthorsebatterystaple, in einem bekannten Datenleck enthalten war (die Antwort ist in diesem Fall ja). Dem Dienst liegt momentan ein Datensatz von 306 Millionen Passwörtern aus diversen Lecks zu Grunde.

Da Angreifer an diese Passwörter gelangen und damit leicht Wörterbuchlisten für Bruteforce-Angriffe bauen können, empfiehlt Hunt, solche bereits kompromittierten Passwörter nicht zu verwenden. Dabei beruft er sich auf Richtlinien der US-Standardisierungsbehörde NIST, die eine ähnliche Empfehlung enthalten. Diese empfiehlt Web-Admins außerdem, entsprechende Passwörter beim Anlegen von Konten gar nicht erst zu akzeptieren. Wer etwas ähnliches in seiner Web-App umsetzen will, für den hält Hunt ein API bereit, mit dem Abfragen an seinen Dienst automatisiert werden können. Neben Passwörtern können über den Dienst auch SHA1-Hashes von Passwörtern abgefragt werden.

Die Webseite sagt dem Fragenden nur, ob das entsprechende Passwort in einem Leak gefunden wurde, das Hunt vorliegen hat. Welche Nutzerkonten zu dem Passwort gehören, hält Hunt geheim um die Nutzer zu schützen, die das Passwort verwendet haben. Der Forscher gibt außerdem zu bedenken, dass die Tatsache, dass er ein Passwort nicht in seinem Datensatz hat, nicht automatisch bedeutet, dass es sicher ist. (fab)

[ad_2]

Read more on: Source