Kardinalfehler im WordPress-Update-Server: 27 Prozent aller Webseiten sollen gefährdet gewesen sein

[ad_1]

Angreifer hätten den offiziellen WordPress-Server zum Ausspielen von Updates für eigene Zwecke missbrauchen können, um so unzählige Seiten zu kapern. Mittlerweile soll die Schwachstelle geschlossen sein.

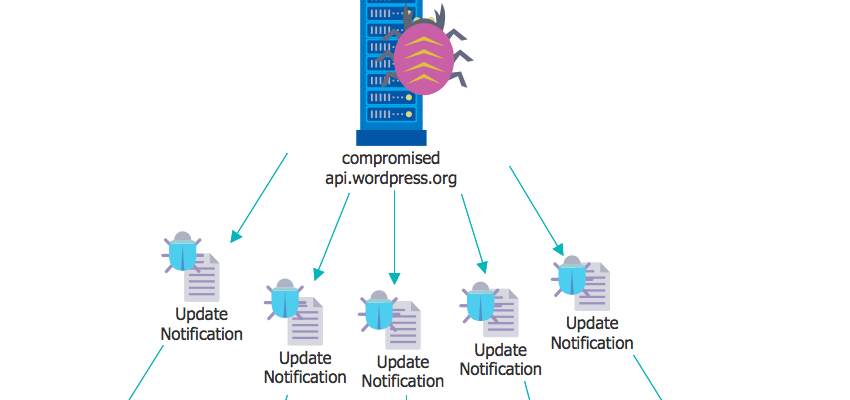

Im zentralen Serversystem von WordPress (api.wordpress.org) klaffte eine schwerwiegende Schwachstelle, warnen Sicherheitsforscher von Wordfence. Angreifer hätten die Server kompromittieren können, um so per Auto-Update Schadcode an Millionen Webseiten zu verteilen. Seit Anfang September soll die Schwachstelle geschlossen sein.

Auf einen Streich ein Viertel aller Webseiten übernehmen

Aktuellen Zahlen der Webanalysten von W3Techs zufolge besteht das Internet zu rund 27 Prozent aus WordPress-Seiten. Angreifer hätten demzufolge theoretisch ein Viertel aller Webseiten auf einen Streich übernehmen können.

Die automatische Aktualisierungsfunktion ist standardmäßig aktiviert und WordPress-Seiten fragen ungefähr jede Stunde die Verfügbarkeit von Updates ab. Bei einer Aktualisierung kommt zwar Transportverschlüsselung zum Einsatz, aber kein Ablgeich digitaler Signaturen.

Die Schwachstelle

Der schwerwiegende Fehler fand sich innerhalb der api.wordpress.org in einem PHP Webhook, über den Entwickler die Legitimität von Updates über einen Hash-Algorithmus gewährleisten können. Der Hash-Wert setzt sich dabei aus einem Geheimnis und den Daten des Updates zusammen. Das Ergebnis ist ein Keyed-Hash Message Authentication Code (HMAC), der öffentlich einsehbar ist. Auch der WordPress-Server kennt das Geheimnis (Pre Shared Key) und gleicht den HMAC ab. Stimmt dieser mit dem des Entwicklers überein, wird das Update abgenickt und zur Verteilung bereitgestellt.

Den Sicherheitsforschern zufolge hätte ein Angreifer statt des vorgegebenen einen schwachen nicht-kryptografischen Hash-Algorithmus wie adler32 einsetzen können. In diesem Fall wäre ein Angreifer durch Ausprobieren von Prüfsummen in der Lage gewesen, einen gültigen HMAC vorzutäuschen, ohne das Geheimnis zu kennen. Wordfence zufolge war das in ihren Tests innerhalb weniger Stunden möglich, ohne das bei dem Brute-Force-Angriff ein Sicherheitsmechanismus seitens WordPress angesprungen sei.

Bestehende Sicherheitsrisiken

Auch wenn die Schwachstelle ausgemerzt ist, stufen die Sicherheitsforscher generell die Zentralität von api-wordpress.org als Sicherheitsrisiko ein. In dieser Sache suchen sie eigenen Angaben zufolge bereits den Dialog mit WordPress-Entwicklern, haben aber noch keine Antwort erhalten.

Zudem sehen es die Sicherheitsforscher weiterhin als problematisch ein, dass WordPress Daten global vertraut, die vom Update-Server kommen. Das Problem wird schon länger diskutiert, bislang gibt es aber noch keine Lösung.

Bei dieser Schwachstelle habe WordPress aber zügig reagiert und den Fix innerhalb von wenigen Tagen realisiert, erläutert Wordfence. (des)

[ad_2]

Read more on: Source