IETF 97: Technische DDOS-Gegenmittel statt politischer Eingriffe

[ad_1]

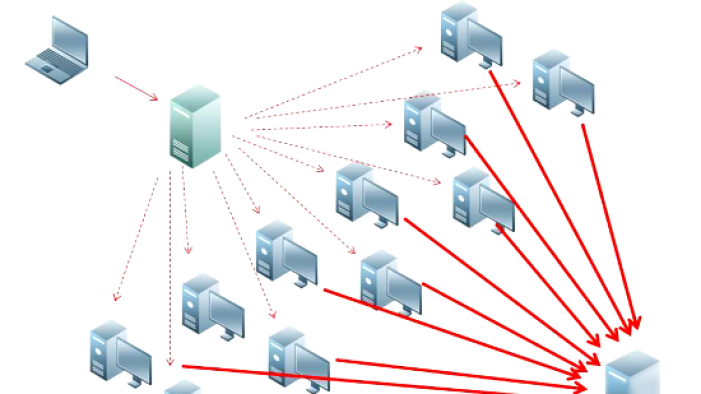

Die Revolution frisst ihre Kinder, die kleinen Dinge im IoT fressen das Internet: Kriegen die Techniker das Problem massiver Distributed-Denial-of-Service-Angriffe nicht in den Griff, drohen Einschränkungen durch staatliche Regulierer.

Warnungen vor dem Internet der Dinge oder Zugangskontrollen für das Internet wären der falsche Schluss aus dem jüngsten Angriff auf Dyn, bei dem über hunderttausend Kameras den DNS-Provider zeitweilig lahmlegten, sagte Andrew Sullivan, DNS-Experte bei Dyn und Chef des Internet Architecture Board auf dem gerade ausgelaufenen 97. Treffen der Internet Engineering Task Force. Wegen der jüngsten Attacken geht bei der IETF die Sorge um, dass sich Regulierer aufgefordert fühlen könnten einzugreifen, wenn die Techniker das Problem nicht in den Griff bekommen.

Im Gespräch mit heise online warnte Sullivan entschieden vor den politischen Konsequenzen: Das Internet-of-Things sei nicht das eigentliche Problem. Kritisch sei, dass es für kleine Unternehmen langsam schwer werde, wirtschaftlich mitzuhalten. Zugangsbeschränkungen, sei es durch Unternehmen oder durch die Politik vorangetrieben, würden den Charakter des Netzes verändern.

Technische Gegenmaßnahmen

Ein “Survival Kit” mit Gegenmaßnahmen packte Nick Sullivan von Cloudflare für die Diskussion der IETF aus. Je nach Art und Ziel des Angriffs gelte es, die Mittel zu wählen und anzupassen. Klassische Reflection-Amplification-Angriffe nähmen ab. Zuletzt wurden oft direkte Angriffe auf autoritative Nameserver gefahren.

Darauf können die Administratoren reagieren, in dem sie alle Pakete verwerfen, die nicht von bekannten Resolvern kommen. Ein zentraler Ratschlag von Sullivan: Schnell filtern, oft filtern, möglichst nahe an der Quelle filtern und per Anycast den auflaufenden Verkehr weltweit verteilen. Das Verwerfen ungültiger Anfragen in der DNS-Anwendung sei mit 0,3 Millionen Paketen pro Sekunde (Mpps) recht langsam. Schon mit der Linux-Firewall iptables mit dem BPF-Modul könne man die Filter-Performance auf 1,2 Mpps steigern. Lässt sich der Filter auf die Netzwerkkarte verlagern, seien gar 6 Mpps möglich. Doch dafür müssten Admins auf agile Systeme setzen: “Wer eine statische Konfiguration hat, wird untergehen”, meint Sullivan.

DNS-DDoS-Angriffe ließen sich mit der Linux-Firewall besser abwehren, wenn man das Bytecode-Modul des Berkeley Packet Filter einsetze, empfahl Nick Sullivan von Cloudflare auf der IETF-Tagung. ![]()

Bild: Nick Sullivan, Cloudflare/IETF

Auch smarter muss die Abwehr werden. Machine Learning soll etwa dabei helfen, Änderungen im Verhalten der Angreifer rascher zu erkennen. Auch einzelne neue Werkzeuge wurden in Seoul diskutiert, etwa das Verwerfen von unsinnigen Anfragen an DNS-Server schon auf Ebene der Resolver. Eine eigene IETF-Arbeitsgruppe (DDOS Traffic Signaling, DOTS) kümmert sich aktuell um das Verbessern der Angriffserkennung und koordinierte Abwehrmaßnahmen. Einig war man sich, dass es eine Wunderwaffe nicht gibt.

Angst vor Regulierung

Den Ingenieuren bleibe aber nicht mehr viel Zeit, die Probleme selbst in den Griff zu bekommen, warnte Henning Schulzrinne, langjähriger IETF-Teilnehmer und inzwischen bei der US-Regulierungsbehörde Federal Communications Commission (FCC). Lange, so fürchtet Schulzrinne, würden Regulierer den Angriffswellen nicht mehr zuschauen, bevor sie selbst einschreiten.

Interesse an den Antworten der IETF auf die aktuellen Sicherheitsfragen im Netz haben ganz offensichtlich auch die deutschen Behörden. In Seoul waren das Bundesamt für Sicherheit in der Informationstechnik und die Bundesnetzagentur mit jeweils zwei Vertretern dabei. (ea)

[ad_2]

Read more on: Source